Regla de respaldo 3-2-1: cómo implementar una protección de datos eficiente

La mayoría de las empresas comprenden ahora la importancia de hacer backups de los datos para evitar el impacto negativo de la pérdida de datos en sus operaciones. Tanto si se trata de interrupciones causadas por borrados accidentales y fallos de hardware como de accidentes más graves, como catástrofes naturales o ataques de malware, mantener el acceso a los datos es clave.

Una sola copia de los datos críticos puede parecer suficiente para recuperarlos. Sin embargo, en el corazón de todo plan sólido de protección de datos está la regla 3-2-1 de los backups. Hoy en día, esta regla es una estrategia universalmente aceptada dentro y fuera de la industria de TI. Los profesionales de la seguridad de la información y organismos gubernamentales como la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) de EE.UU. (en el documento Opciones de backup de datos de US-CERT) recomiendan el enfoque 3-2-1 para hacer backups.

Siga leyendo para conocer los componentes de la regla 3-2-1 y cómo basarse en ella para hacer frente a los nuevos retos de la ciberseguridad.

¿Cuál es la regla 3-2-1 para hacer backups?

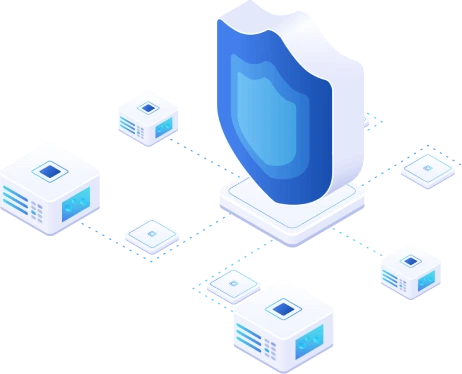

La regla 3-2-1 para hacer backup de los datos es un método de eficacia probada para conservarlos y almacenarlos:

- Conserve al menos tres (3) copias de los datos.

- Guarde dos (2) copias de backups en distintos soportes de almacenamiento.

- Almacene una (1) copia de backups externa.

Aplicando esta regla, te aseguras de que los datos puedan recuperarse en casi cualquier escenario de fallo. Una de las prácticas más comunes es mantener una copia de los datos de producción, una copia de seguridad en un repositorio local y una copia de backup en un almacenamiento externo o en la nube.

Este planteamiento no consiste en elegir un medio sobre otro, sino en encontrar la combinación adecuada de medios y ubicaciones de almacenamiento en términos de rentabilidad, seguridad y flexibilidad. Veamos más detenidamente cada punto de la regla 3-2-1.

Conserve al menos tres (3) copias de sus datos

Tres copias significan los datos primarios de producción y dos copias de backups. Mantener 3 copias de los datos es lo mínimo necesario para garantizar la recuperación en cualquier situación de fallo, mantener unos objetivos de recuperación bajos y evitar un único punto de fallo.

Por tanto, cuantas más copias de backups tenga, menos probable será que las pierda todas a la vez. Tener una única copia de seguridad almacenada en la misma ubicación que los datos primarios significa que cualquier desastre que afecte a su producción también puede afectar a sus copias secundarias.

Almacenar dos (2) copias de backups en distintos soportes de almacenamiento.

Tener todos los backups en el mismo tipo de medio de almacenamiento hace más probable que ambos dispositivos fallen más o menos al mismo tiempo debido a un defecto o al simple desgaste.

Para cumplir la regla 3-2-1, debes almacenar tus datos primarios y las copias de backups en al menos dos soportes de almacenamiento diferentes, como discos duros internos o externos, NAS, cintas y otros.

Almacenar una (1) copia externa

No se recomienda guardar todos los backups en un mismo lugar, ya que podrían desaparecer por completo en caso de desastre natural o de emergencia en un edificio, como un incendio en la oficina. Por esta razón, la estrategia de backup 3-2-1 dicta que debe almacenar una o más copias de backups en una ubicación remota, por ejemplo, en otra ciudad, estado, país o incluso continente. Una ubicación remota en este caso puede ser un almacenamiento físico externo o la nube.

Ten en cuenta que, aunque los backups remotos mejoran tus posibilidades de recuperación, mantener copias locales proporciona una recuperación más rápida y sencilla. Para garantizar la continuidad de la empresa y prepararse para todos los riesgos potenciales, la regla 3-2-1 de los backups debe formar parte de un plan integral de recuperación ante desastres.

Ampliación de la regla 3-2-1-1 para hacer backups

La estrategia original de backups 3-2-1 se concibió antes de la era de Internet y es perfectamente suficiente en la mayoría de los escenarios. Sin embargo, en los últimos años, este enfoque se ha ampliado a la regla 3-2-1-1 de backups en respuesta al panorama de las ciberamenazas y a los requisitos de cumplimiento de la normativa sobre datos. La estrategia 3-2-1-1 de backups:

- Conserve al menos tres (3) copias de sus datos.

- Guarde dos (2) copias de backups en distintos soportes de almacenamiento.

- Guarde una (1) copia externa.

- Crear una (1) copia de backup inmutable o aislada de la red.

¿Qué son los backups inmutables?

Los backups inmutables son archivos de backup almacenados según el modelo de escritura única, lectura múltiple (WORM). Estos backups no pueden modificarse ni borrarse, lo que los hace inmunes a nuevos ataques de ransomware y al borrado accidental o intencionado.

Diferentes dispositivos de almacenamiento, como cintas y discos ópticos, permiten aplicar la inmutabilidad a los backups. El almacenamiento inmutable también puede configurarse en máquinas basadas en el sistema operativo Linux o en la nube, por ejemplo, en AWS mediante la función de bloqueo de objetos de Amazon S3.

¿Qué son los backups aislados de la red?

Puede hacer backups aislados de la red almacenando los datos sin conexión en discos extraíbles, NAS o cintas y desconectándolos del centro de producción. Al igual que los backups inmutables, los backups aislados de la red son a prueba de ransomware y pueden utilizarse para una rápida recuperación tras una catástrofe o un ciberataque.

Aplicación de la regla 3-2-1 para hacer backups

Las soluciones modernas como NAKIVO Backup & Replication ofrecen numerosas funciones de backup que permiten aplicar la regla 3-2-1 y ampliarla a la estrategia de backup 3-2-1-1 para incluir backups inmutables.

Además de hacer backups directos, estas funciones incluyen:

- Hacer backup de recursos compartidos de red, la nube (Amazon S3, Wasabi), almacenamiento externo, etc.

- Copia de backups (a cinta, nube, etc.)

- Encadenamiento para automatizar la creación de copias de backup después de realizar backups con éxito.

- Repositorios de backups inmutables en máquinas basadas en Linux y en la nube.

Conclusión

La regla del 3-2-1 para hacer backups ha sido el enfoque más eficaz en la protección de datos durante décadas. Si guardas tres copias diferentes de tus datos, almacenadas en dos soportes y una de ellas externa, reduces considerablemente las posibilidades de perder todos tus datos. Sin embargo, a medida que las amenazas siguen evolucionando, también deben hacerlo sus técnicas de seguridad. La reciente estrategia de backups 3-2-1-1 proporciona una defensa más sólida contra los ciberataques gracias a los backups inmutables y aislados de la red.

No se puede implementar un plan integral de protección de datos sin una solución moderna como NAKIVO Backup & Replication. Obtenga hoy mismo la edición gratuita para aplicar estas estrategias en su entorno.