Comprensión de las opciones de cifrado de los backups

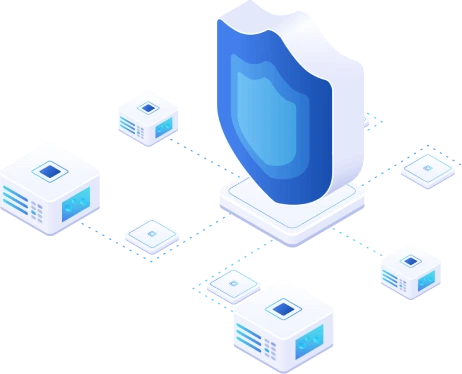

El backup de los datos es fundamental para prevenir la pérdida de datos y lograr una rápida recuperación. Una parte de una estrategia de protección de datos segura y resiliente es el cifrado de los backups para evitar filtraciones y el acceso a los datos por parte de personas no autorizadas. Esta entrada del blog cubre los tipos de cifrado basados en dónde se cifran los datos y explica cómo se puede utilizar un enfoque específico para una estrategia eficaz de cifrado de backups.

Tipos de cifrado de los backups

El cifrado puede clasificarse en diferentes categorías en función del algoritmo de cifrado, la longitud de la clave y la ubicación donde se realiza el cifrado. Cifrado del lado del origen y cifrado del lado del destino son términos utilizados en el contexto del cifrado de datos, especialmente cuando los datos se transfieren entre sistemas, como en escenarios de almacenamiento en la nube o de backups de datos. Se refieren al lugar donde se producen los procesos de cifrado y descifrado.

Cifrado en origen

El cifrado del lado del origen, también conocido como cifrado del lado del cliente, consiste en cifrar los datos en el sistema del cliente (origen) antes de transmitirlos a otro sistema, como un servicio de almacenamiento en la nube o un servidor remoto. Este proceso garantiza que los datos están protegidos desde el momento en que salen del control del cliente, manteniendo su confidencialidad e integridad durante su transmisión y almacenamiento.

NOTA: El cifrado del lado del origen está estrechamente relacionado con lo que a menudo se denomina cifrado del lado del cliente. De hecho, ambos términos suelen utilizarse indistintamente, aunque el contexto puede variar en función de la aplicación o el sistema concretos de que se trate.

Cómo funciona el cifrado en origen

Cuando un usuario o una aplicación genera datos en un dispositivo, como un ordenador o un servidor, los datos se cifran primero localmente en ese dispositivo. El proceso de cifrado utiliza un algoritmo de cifrado potente, como el AES (Advanced Cifrado Standard), que transforma los datos legibles en un formato cifrado ilegible sin la correspondiente clave de descifrado. Esta clave de cifrado suele ser gestionada por el cliente, lo que significa que sólo él -o entidades autorizadas con acceso a la clave- puede descifrar y acceder a los datos originales.

Una vez cifrados, los datos se transmiten al sistema de destino. Durante esta transmisión, los datos permanecen cifrados, lo que reduce el riesgo de infracciones si son interceptados. Como los datos ya están cifrados antes de salir del entorno del cliente, el sistema receptor no necesita conocer su contenido ni poder descifrarlos.

Después de llegar al sistema de destino, los datos se almacenan cifrados. El servidor o servicio de almacenamiento sólo conserva los datos cifrados y no suele tener acceso a las claves de descifrado, lo que significa que no puede descifrar los datos por sí mismo. Esta configuración garantiza que los datos permanezcan seguros incluso si el sistema de almacenamiento se ve comprometido, ya que los datos no pueden leerse sin la clave de descifrado correcta.

Cuando el cliente o un usuario autorizado necesita acceder a los datos almacenados, los datos cifrados se recuperan del sistema de destino y se devuelven al cliente (sistema de origen). A continuación, el cliente utiliza la clave de descifrado original para descifrar los datos localmente, convirtiéndolos de nuevo en su forma original legible. Este proceso de descifrado se produce íntegramente en el sistema del cliente, lo que garantiza que los datos permanecen bajo su control durante todo su ciclo de vida.

El cifrado del lado del origen es especialmente valioso en situaciones en las que el cliente quiere mantener el control sobre la seguridad de los datos, como cuando se almacena información sensible en entornos de nube. Sin embargo, también requiere que el cliente gestione las claves de cifrado de forma segura, ya que la pérdida de estas claves provocaría la inaccesibilidad permanente de los datos. Este enfoque proporciona un alto nivel de protección de datos.

Ventajas del cifrado en origen

El cifrado en origen permite al cliente mantener un control total sobre el proceso de cifrado, incluidas las claves de cifrado. Este enfoque garantiza la protección de los datos antes de que salgan del entorno del cliente, lo que proporciona un mayor nivel de confianza y autonomía. El cliente puede adaptar los métodos de cifrado y las estrategias de gestión de claves para cumplir requisitos específicos de seguridad y conformidad, lo que hace que este enfoque sea especialmente beneficioso para datos sensibles o regulados.

Seguridad

Una de las principales ventajas de seguridad del cifrado en origen es que los datos se cifran en su origen, lo que significa que están seguros durante el tránsito y en reposo. Como el cliente controla las claves de cifrado, los datos permanecen inaccesibles para cualquiera, incluidos proveedores de servicios o terceros, que no posean las claves. Como resultado, el riesgo de acceso no autorizado o violación de datos se reduce significativamente, incluso si el sistema de almacenamiento se ve comprometido. Además, el cifrado es de extremo a extremo, lo que garantiza que los datos permanezcan protegidos durante todo su ciclo de vida.

Rendimiento

El cifrado del lado del origen puede tener un impacto notable en el rendimiento, ya que los procesos de cifrado y descifrado se producen en el dispositivo (de origen) del cliente. Dependiendo del tamaño y la complejidad de los datos, esto puede requerir importantes recursos informáticos, lo que puede ralentizar las operaciones, especialmente en el caso de grandes conjuntos de datos o dispositivos con recursos limitados. La gestión de claves también puede añadir complejidad y exigir una gestión cuidadosa para evitar cuellos de botella en el rendimiento o posibles pérdidas de datos si las claves se manejan mal.

Cifrado del lado del destino

El cifrado del lado del destino, también conocido como cifrado del lado del servidor, se refiere al proceso de cifrado de datos por parte del sistema de destino (como un proveedor de servicios en la nube, un servidor remoto o una base de datos) después de haberlos recibido de su origen (cliente). Este método de cifrado se utiliza ampliamente en servicios de almacenamiento en la nube, bases de datos y otros escenarios en los que es necesario proteger los datos después de recibirlos y almacenarlos. Este método hace que la responsabilidad de cifrar y proteger los datos recaiga en el servidor (destino) y no en el cliente (origen).

Cómo funciona el cifrado del lado del destino

Cuando un cliente envía datos a un sistema de destino, éstos suelen llegar en texto plano, aunque pueden estar protegidos durante la transmisión mediante protocolos de seguridad de la capa de transporte como TLS/SSL. Una vez que los datos llegan al sistema de destino, el servidor se encarga del proceso de cifrado. El servidor utiliza un algoritmo de cifrado potente, como AES (Advanced Cifrado Standard), para convertir los datos a un formato cifrado. Esto garantiza que los datos estén protegidos y sean ilegibles para cualquier usuario o aplicación que pueda acceder sin autorización al almacenamiento del servidor.

El servidor de destino gestiona las claves de cifrado necesarias para este proceso. Estas claves pueden ser generadas y almacenadas por el propio servidor, o pueden ser gestionadas a través de un servicio dedicado de gestión de claves (KMS). Las claves de cifrado son cruciales tanto para cifrar como para descifrar los datos, y su gestión es fundamental para mantener la seguridad de los datos cifrados.

Después de cifrar los datos, el servidor de destino los almacena en su forma cifrada, ya sea en disco, en una base de datos o dentro de un sistema de almacenamiento en la nube. Los datos permanecen cifrados en reposo, lo que significa que aunque personas no autorizadas accedieran al soporte físico de almacenamiento, sólo verían los datos cifrados, que serían inútiles sin la clave de descifrado.

Cuando un usuario o sistema autorizado solicita los datos, el servidor los descifra antes de devolverlos al cliente. Este proceso de descifrado no suele ser visible para el cliente, que puede incluso no ser consciente de que los datos se cifraron durante su almacenamiento. El cliente recibe los datos en su forma original y legible, listos para su uso.

El cifrado del lado del destino simplifica el proceso para el cliente (lado del origen), ya que éste no tiene que preocuparse de manejar el cifrado ni de gestionar las claves. El servidor o proveedor de nube se encarga de estas responsabilidades, garantizando que los datos estén uniformemente cifrados y protegidos según las políticas de seguridad del proveedor. Sin embargo, esto también significa que el cliente debe confiar en que el servidor gestione las claves de cifrado de forma segura y realice los procesos de cifrado y descifrado correctamente.

Este método se utiliza habitualmente en servicios de almacenamiento en la nube, bases de datos y otros entornos en los que es necesario almacenar grandes cantidades de datos de forma segura. Proporciona una forma eficaz de proteger los datos en reposo, por lo que es una opción popular para las organizaciones que desean garantizar la seguridad de los datos sin añadir complejidad a la parte de la operación que corresponde al cliente.

Ventajas del cifrado del lado del destino

El cifrado del lado del destino simplifica el proceso de cifrado para el cliente en el lado del origen, al trasladar la responsabilidad al servidor de destino o al proveedor de nube. El cliente no tiene que preocuparse de implementar algoritmos de cifrado ni de gestionar claves de cifrado, ya que de estas tareas se encarga el sistema de destino. Esto facilita la integración del cifrado en los flujos de trabajo existentes, sobre todo en entornos en los que la facilidad de uso y la escalabilidad son importantes. También garantiza una aplicación coherente de las políticas de cifrado en todos los datos almacenados en el servidor.

Seguridad

Mientras que el cifrado del lado del destino garantiza que los datos están cifrados en reposo, requiere que el cliente confíe en el servidor o proveedor de nube para gestionar el proceso de cifrado y proteger las claves de cifrado. La seguridad de los datos depende de la capacidad del servidor para gestionar correctamente las claves y aplicar las políticas de seguridad. Sin embargo, si el servidor se ve comprometido, existe el riesgo potencial de que usuarios no autorizados puedan acceder tanto a los datos cifrados como a las claves necesarias para descifrarlos. Para paliarlo, muchos servicios ofrecen funciones de seguridad adicionales, como servicios de gestión de claves (KMS) y módulos de seguridad de hardware (HSM) para reforzar la protección de las claves.

Rendimiento

El cifrado del lado del destino suele tener un menor impacto en el rendimiento del cliente (lado del origen), ya que el trabajo pesado de cifrado y descifrado lo realiza el servidor de destino. Esto puede mejorar el rendimiento en el lado del cliente, sobre todo en dispositivos con una capacidad de procesamiento limitada. Sin embargo, los procesos de cifrado y descifrado siguen consumiendo recursos del servidor, lo que puede afectar a su rendimiento, sobre todo en entornos de alta demanda. Además, la necesidad de descifrar los datos en el servidor antes de enviarlos de vuelta al cliente puede introducir cierta latencia, aunque suele ser mínima en sistemas bien optimizados.

Cifrado del lado del origen Cifrado del lado del destino

La siguiente tabla enumera los principales parámetros para resumir las diferencias entre el cifrado del lado del origen y el cifrado del lado del destino (cifrado del lado del cliente frente a cifrado del lado del servidor).

| Función/Aspecto | Cifrado en origen | Cifrado del lado del destino |

| Definición | El cifrado de los datos se realiza en origen antes de su transmisión. | El cifrado de los datos se realiza una vez que llegan a su destino. |

| Controlar | Normalmente, el propietario o remitente de los datos controla el proceso de cifrado y las claves. | El destinatario de los datos o el proveedor de servicios de almacenamiento suele gestionar el proceso de cifrado y las claves. |

| Gestión de claves | Las claves suelen ser controladas y gestionadas por el emisor/propietario de los datos. | Las claves las gestiona el destinatario de los datos o el proveedor de servicios de almacenamiento. |

| Responsabilidad en materia de seguridad | El remitente de los datos es el principal responsable de garantizar que los datos se cifran antes de su transmisión. | La responsabilidad principal de cifrar los datos en el momento de su recepción recae en el destinatario de los datos o en el proveedor de almacenamiento. |

| Seguridad de la transmisión | Los datos se cifran durante el tránsito, lo que proporciona seguridad contra la interceptación. | Los datos podrían ser interceptados en texto plano durante el tránsito si no están cifrados; se centra más en la protección de los datos almacenados. |

| Complejidad de la integración | Puede requerir más trabajo de integración por parte del emisor de datos para aplicar mecanismos de cifrado. | Generalmente es más fácil de implementar, ya que el proceso de cifrado se produce después de la recepción, a menudo utilizando herramientas de servicio estándar. |

| Impacto en el rendimiento | Posible sobrecarga de rendimiento en el lado del cliente debido a los procesos de cifrado antes de enviar los datos. | Menos impacto en el lado del cliente; la sobrecarga de rendimiento está en el lado del servidor o del almacenamiento debido a los procesos de cifrado en el momento de la recepción. |

| Cumplimiento y política | Permite a los remitentes cumplir políticas y normativas específicas de protección de datos controlando ellos mismos el cifrado. | Puede satisfacer los requisitos de cumplimiento relacionados con las políticas de cifrado de datos en reposo y las responsabilidades del custodio de los datos. |

| Casos prácticos | Útil en situaciones en las que la transmisión segura es fundamental, como el intercambio de datos confidenciales. | Común en soluciones de almacenamiento en la nube y almacenamiento de datos, donde la protección de datos es necesaria principalmente para los datos almacenados. |

Cifrado de los backups en origen con NAKIVO

Para hacer backups de datos se pueden utilizar tanto tipos de cifrado del lado del origen como del lado del destino. Exploremos el cifrado en origen en el contexto del backup de datos.

NAKIVO Backup & Replication es una solución avanzada de protección de datos compatible con el cifrado de los backups. Para el cifrado en la solución NAKIVO se utiliza un potente algoritmo AES-256 (la longitud de 256 bits de la clave de cifrado). El cifrado se puede configurar en el nivel del repositorio de backups (para todos los backups almacenados en un repositorio de backups) como cifrado de destino. La otra opción es configurar el cifrado a nivel del job de backups utilizando el cifrado del lado del origen. Como resultado, los backups se cifran durante las transferencias y se almacenan como datos cifrados en el repositorio de backups.

El cifrado de los backups en origen requiere introducir una contraseña. Para crear la clave de cifrado/descifrado se utiliza un hash fuerte generado a partir de la contraseña proporcionada. Es importante no perder la contraseña de cifrado, ya que no podrá restaurar los datos del backup cifrado sin la contraseña.

Requisitos para el cifrado en origen:

- NAKIVO Backup & Replication v11.0 o superior

- Tipo de almacenamiento de datos: Incremental con backups completos (también se admite cinta).

Configuración del cifrado en origen

El cifrado del lado del origen para los backups se configura en la interfaz web a nivel de job.

- Vaya al paso Options (Opciones) del asistente de un job de backup en NAKIVO Backup & Replication para configurar las opciones de cifrado.

- Establezca la opción Cifrado de los backups en Activado para implementar el cifrado del lado del origen para un backup.

NOTA: Cuando el cifrado de la red está activado, los datos de los backups se cifran antes de ser transferidos a través de la red y se descifran cuando se escriben en el repositorio de backups de destino. Aumenta la carga de los Transportadores para cifrar y descifrar datos. Cuando el cifrado de los backups está activado, los datos se cifran en el origen, se transfieren como datos cifrados y se almacenan como datos cifrados en el repositorio de backups. Activar tanto el cifrado de los backups como el cifrado de la red aumenta la carga para el doble cifrado de los datos y no es necesario.

- Haga clic en Ajustes para establecer una clave de cifrado.

- Ajuste los parámetros necesarios en la ventana Establecer una contraseña.

- Cree una nueva contraseña y confírmela.

- Introduzca una descripción, por ejemplo, Contraseña de cifrado de los backups.

Al pulsar Proceder, la nueva contraseña se guardará en una base de datos del Director NAKIVO y podrá seleccionarla posteriormente para otros jobs de backups.

También puede configurar un servicio de gestión de claves (KMS) para obtener medidas de protección adicionales. NAKIVO Backup & Replication es compatible con AWS KMS.

- Para habilitar AWS KMS, debe añadir una cuenta de AWS al inventario de NAKIVO.

- Para habilitar AWS Key Management Service para el cifrado de los backups, vaya a Settings > General > System Settings y cambie a la pestaña Cifrado.

- Seleccione la casilla Utilizar el servicio de gestión de claves de AWS.

- Seleccione una cuenta AWS añadida al inventario de NAKIVO.

- Seleccione una región de AWS.

- Selecciona una tecla.

Puedes comprobar el estado del cifrado entrando en Ajustes > Repositorios y seleccionando un repositorio de backups (por ejemplo, el repositorio Onboard). Haga clic en el nombre del repositorio para ver la lista de backups de este repositorio.

Esta página muestra el nombre del backups, el estado del cifrado, el estado de la contraseña de cifrado, el nombre del job y el tamaño.

Estado delcifrado de los backups:

- Cifrado

- No cifrado

Estado de la contraseña de cifrado:

- Disponible: se guarda el hash de la contraseña correspondiente en la base de datos de NAKIVO Director.

- No disponible – un backup (punto de recuperación) está cifrado, pero el hash de la contraseña de cifrado no está disponible en la base de datos del Director.

- No aplicable: se muestra si un punto de recuperación de un backup no está cifrado.

Puede editar las opciones del job de backup en cualquier momento y cambiar los ajustes de cifrado de los backups.

Conclusión

El cifrado en origen es una medida segura y eficaz para proteger los datos de las copias de seguridad cuando se transfieren por la red y se almacenan en un repositorio de backups de destino. Este tipo de cifrado de los backups es efectivo para diferentes escenarios, incluyendo un backup local y un backup a la nube pública. Utilizar contraseñas para generar claves de cifrado es asequible y fácil para los usuarios. Además, se puede utilizar el servicio avanzado de gestión de claves, como AWS KMS, para evitar el olvido y la pérdida de las claves de cifrado.

Descargue la última versión de NAKIVO Backup & Replication, compatible con el cifrado del lado del origen y el cifrado del lado del destino, para aplicar eficazmente su estrategia de backup.