Mejores prácticas de seguridad de AWS Backup

AWS ofrece varios productos basados en la nube para informática, almacenamiento, análisis, etc. Las organizaciones suelen utilizar dos de estos productos para el almacenamiento de backups: Amazon S3 para hacer backup de objetos en la nube y Amazon Elastic Block Store (EBS) para almacenar volúmenes de EC2 y sus backups.

Las plataformas de almacenamiento en la nube son ideales para aplicar el enfoque 3-2-1 de protección de datos. AWS también es una opción excelente tanto para recursos de almacenamiento como informáticos, ya que ofrece una disponibilidad y resiliencia excepcionales mediante la georredundancia en diferentes regiones geográficas. No tiene que preocuparse de que una catástrofe afecte a su zona y ponga en peligro el centro de datos; las copias de sus datos están repartidas por todo el mundo.

Sin embargo, con las nuevas amenazas cibernéticas evolucionando rápidamente, es importante entender cómo puede implementar las prácticas recomendadas de seguridad de AWS para los backups de nube para reducir los riesgos potenciales en el lado de su organización, ya que la mayoría de los incidentes de seguridad en la nube se producen por culpa del cliente, no del proveedor de nube. Lea esta publicación para obtener más información sobre todas las opciones de seguridad de los distintos productos de almacenamiento de AWS y cómo beneficiarse de ellas.

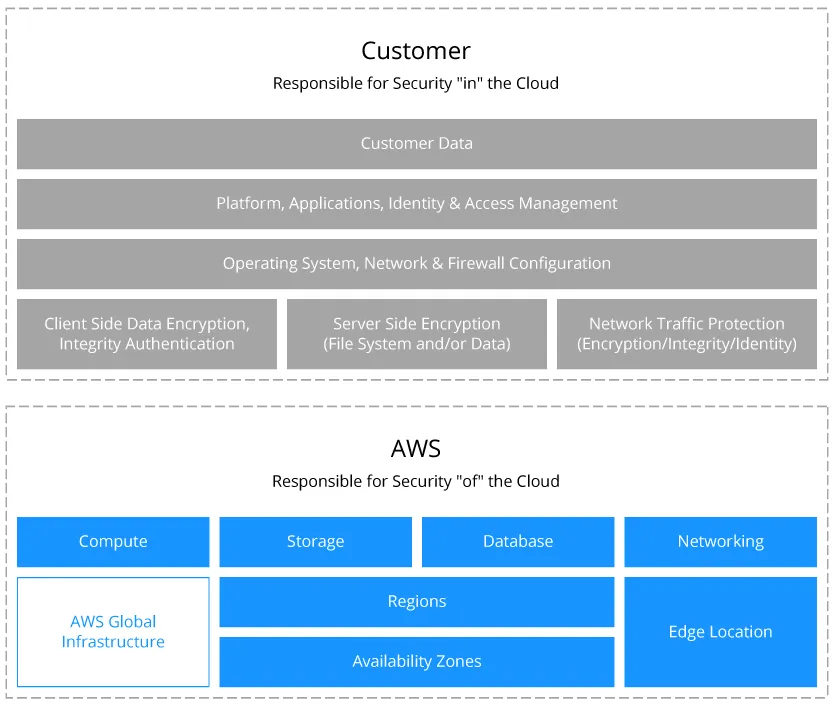

Modelo de responsabilidad compartida de AWS

Tanto si utiliza las opciones de almacenamiento en la nube de AWS como si migra toda la infraestructura a Amazon EC2, debe conocer el modelo de responsabilidad compartida de AWS para comprender quién es responsable de la seguridad de los backups de AWS. Parte de la responsabilidad recae en el proveedor de nube, sobre todo en lo que respecta a la seguridad y disponibilidad de la plataforma en nube. Sin embargo, la protección contra muchas de las demás amenazas a sus cargas de trabajo y datos sigue siendo responsabilidad suya, es decir, del cliente.

Como ocurre con la mayoría de los proveedores de nube, la responsabilidad de la seguridad de los datos es compartida entre AWS y el cliente de la nube. Como proveedor de nube, Amazon asume la responsabilidad de la seguridad de la infraestructura de AWS. La seguridad de la plataforma es fundamental para proteger los datos y aplicaciones críticos de los clientes. AWS detecta casos de fraude y abuso, notificando a sus clientes los incidentes.

Mientras tanto, los clientes son responsables de las configuraciones de seguridad de los productos que utilizan en AWS. Deben asegurarse de que el acceso a datos sensibles desde dentro o fuera de la organización está debidamente restringido y de que aplican las políticas de protección de datos recomendadas.

Opciones de almacenamiento de backups de AWS

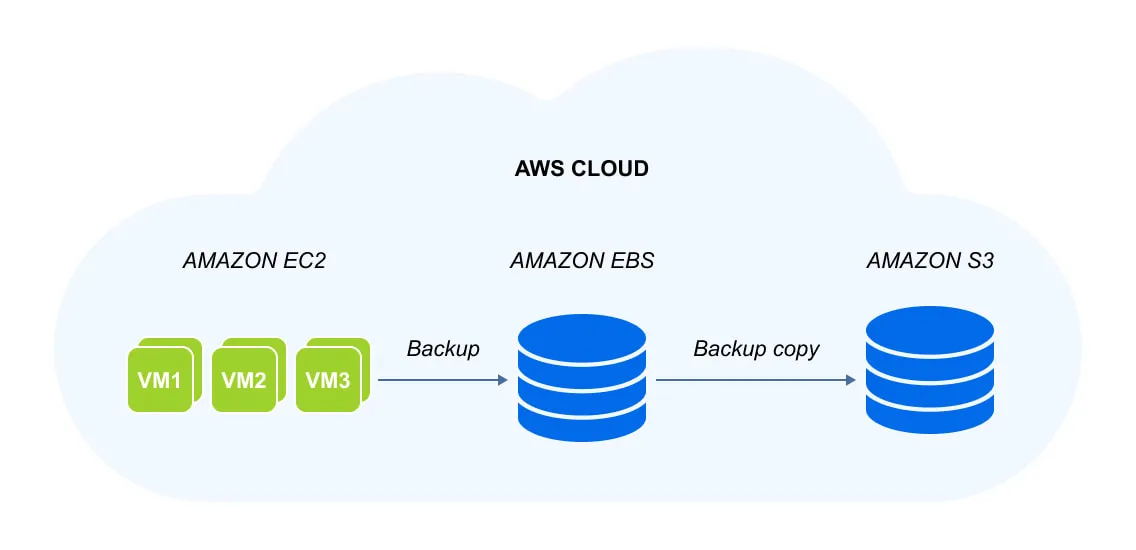

AWS ofrece 2 plataformas de nube principales: Amazon S3 y Amazon EC2 para diferentes casos de uso práctico. El producto informático Amazon EC2 se basa en la plataforma de almacenamiento Elastic Block Store (EBS).

- Amazon Simple Storage Service o Amazon S3 es una plataforma de almacenamiento de objetos diseñada para almacenar datos de cualquier origen: por ejemplo, aplicaciones web o móviles, sitios web o datos de sensores IoT (Internet de las cosas). También es una opción muy popular como destino de backups y copias de seguridad de máquinas virtuales e instancias de Amazon EC2.

- Amazon Elastic Block Store (EBS) está diseñado por Amazon para proporcionar volúmenes de almacenamiento de bloques persistentes para cargas de trabajo en Amazon Elastic Cloud (Amazon EC2).

Las dos opciones de almacenamiento de backups se pueden combinar a menudo en una estrategia de backup para instancias de Amazon EC2: Puede enviar backups de instancias a Amazon EBS y crear una copia de backup que se almacenará en Amazon S3 para una mayor fiabilidad.

Prácticas recomendadas de seguridad en la nube de AWS para backups

Aunque existe una amplia variedad de servicios de AWS, los principales son Elastic Compute Cloud (EC2), Amazon S3 y Amazon Virtual Private Cloud (VPC), una nube privada aislada alojada dentro de una nube pública.

Como ya se ha mencionado, el modelo de responsabilidad compartida asigna al cliente toda la responsabilidad de configurar los controles de seguridad. Para garantizar que sus datos en AWS permanezcan intactos y protegidos, siga las prácticas recomendadas en 5 áreas clave:

- Supervisión de la seguridad

- Seguridad de las cuentas

- Configuración de seguridad

- Gestión de entidades inactivas

- Restricciones de acceso

Considere también implementar las prácticas recomendadas de seguridad de AWS para cada servicio de Amazon en particular:

- Amazon S3

- Amazon EC2

- Amazon VPC

Supervisión de la seguridad

La supervisión de la seguridad es una de las principales prácticas recomendadas de seguridad de AWS, ya que permite detectar eventos sospechosos a tiempo y solucionar de forma proactiva problemas relacionados con la protección de datos.

- Habilitación de CloudTrail. El servicio CloudTrail genera logs para todos los servicios web de Amazon, incluidos los que no son específicos de una región, como IAM, CloudFront, etc.

- Uso de la validación de archivos de registro de CloudTrail. Esta función sirve como una capa adicional de protección para la integridad de los archivos de registro. Con la validación de archivos de registro activada, cualquier cambio realizado en el archivo de registro después de la entrega al bucket de Amazon S3 es rastreable.

- Habilitación del registro multirregión de CloudTrail. CloudTrail proporciona el historial de llamadas a la API de AWS, que permite a los analistas de seguridad realizar un seguimiento de los cambios en el entorno de AWS, auditar la conformidad, investigar incidentes y asegurarse de que se siguen las prácticas recomendadas de seguridad en AWS. Al habilitar CloudTrail en todas las regiones, las organizaciones pueden detectar actividades inesperadas o sospechosas en regiones que de otro modo no se utilizarían.

- Integración del servicio CloudTrail con CloudWatch. El componente CloudWatch ofrece supervisión continua de archivos de registro de instancias EC2, CloudTrail y otras fuentes. CloudWatch también puede recopilar y realizar un seguimiento de las métricas para ayudarle a detectar amenazas rápidamente. Esta integración facilita el registro de la actividad en tiempo real e histórica en relación con el usuario, la API, el recurso y la dirección IP. Puede configurar alarmas y notificaciones para actividades inusuales o sospechosas en la cuenta.

- Habilitación del registro de acceso para los buckets S3 de CloudTrail. Esta función está diseñada para evitar una penetración más profunda en los buckets S3 de CloudTrail por parte de los atacantes. Estos registros contienen los datos de registro capturados por CloudTrail, que se utilizan para la supervisión de la actividad y la investigación de incidentes. Mantenga activado el registro de acceso a los buckets S3 de CloudTrail. Esto le permite realizar un seguimiento de las solicitudes de acceso y detectar rápidamente los intentos de acceso no autorizados.

- Activación del registro de acceso para Elastic Load Balancer (ELB). La activación del registro de acceso de ELB permite a ELB registrar y guardar información sobre cada solicitud TCP o HTTP. Estos datos pueden ser muy útiles para los profesionales de la seguridad y la resolución de problemas. Por ejemplo, los datos de registro de su ELB pueden ser útiles cuando se analizan patrones de tráfico que pueden ser indicativos de ciertos tipos de ataques.

- Activación del registro de auditoría de Redshift. Amazon Redshift es un servicio de AWS que registra detalles sobre las actividades de los usuarios, como las consultas y las conexiones realizadas en la base de datos. Al habilitar Redshift, puede realizar auditorías y respaldar las investigaciones forenses posteriores a incidentes para una base de datos determinada.

- Activación del registro de flujos de la nube privada virtual (VPC). El registro de flujos de la VPC es un servicio de supervisión de red que introduce visibilidad en el tráfico de red de la VPC. Esta función puede utilizarse para detectar tráfico inusual o sospechoso, proporcionar información de seguridad y alertar de cualquier actividad anómala. La activación de la VPC permite identificar problemas de seguridad y acceso, como volúmenes inusuales de transferencia de datos, solicitudes de conexión rechazadas, grupos de seguridad o listas de control de acceso (ACL) a la red demasiado permisivos, etc.

Prácticas recomendadas de seguridad de cuentas de AWS

Es importante proteger las cuentas de usuario para asegurarse de que no puedan verse comprometidas fácilmente. Para ello, siga las prácticas recomendadas de seguridad de cuentas de AWS que se indican a continuación:

- Autenticación multifactor (MFA) para eliminar buckets S3 de CloudTrail. Si su cuenta de AWS se ve comprometida, el primer paso que probablemente daría un atacante es borrar los registros de CloudTrail para cubrir su intrusión y retrasar la detección. Configurar MFA para borrar buckets de S3 con registros de CloudTrail hace que el borrado de registros sea mucho más difícil para un hacker, reduciendo así sus posibilidades de pasar desapercibido.

- MFA para la cuenta raíz. La primera cuenta de usuario creada al registrarse en AWS se denomina cuenta raíz. La cuenta root es el tipo de usuario con más privilegios, con acceso a todos los recursos de AWS. Por eso deberías activar MFA para la cuenta raíz lo antes posible. Una de las prácticas recomendadas de seguridad de AWS para la MFA de cuentas root es evitar adjuntar las credenciales al dispositivo personal del usuario. Para ello, deberá disponer de un dispositivo móvil específico que se guardará en un lugar remoto. Esto introduce una capa adicional de protección y garantiza que la cuenta raíz esté siempre accesible, independientemente de quién pierda o rompa sus dispositivos personales.

- MFA para usuarios IAM. Si su cuenta se ve comprometida, MFA se convierte en la última línea de defensa. Todos los usuarios con una contraseña de consola para el servicio de Gestión de Identidad y Acceso (IAM) deben pasar por MFA.

- Acceso multimodo para usuarios IAM. Activar el acceso multimodo para los usuarios de IAM permite dividir a los usuarios en dos grupos: usuarios de aplicaciones con acceso a la API y administradores con acceso a la consola. Esto reduce el riesgo de acceso no autorizado si las credenciales de usuario IAM (claves de acceso o contraseñas) se ven comprometidas.

- Políticas IAM asignadas a grupos o roles. No asigne políticas y permisos a los usuarios directamente. En su lugar, proporcione permisos a los usuarios a nivel de grupo y rol. Este enfoque hace que la gestión de los permisos sea más sencilla y cómoda. También se reduce el riesgo de que un usuario individual reciba permisos o privilegios excesivos por accidente.

- Rotación periódica de las claves de acceso IAM. Cuanto más a menudo rote los pares de claves de acceso, menos probable será que se pueda acceder indebidamente a sus datos con una clave perdida o robada.

- Política estricta de contraseñas. Como era de esperar, los usuarios tienden a crear contraseñas demasiado sencillas. Esto se debe a que quieren algo que les resulte fácil de recordar. Sin embargo, estas contraseñas también suelen ser fáciles de adivinar. Implementar y mantener una política de contraseñas estricta es otra de las prácticas recomendadas de seguridad de AWS para proteger las cuentas de los intentos de inicio de sesión por fuerza bruta. Los detalles de la política pueden variar, pero debe exigir que las contraseñas tengan al menos una letra mayúscula, una letra minúscula, un número, un símbolo y una longitud mínima de 14 caracteres.

Configuración de las prácticas recomendadas de seguridad en AWS

Configure las opciones de seguridad para proteger sus datos en AWS, incluidos los backups.

- Restringir el acceso a los buckets S3 de CloudTrail. No habilite el acceso a los registros de CloudTrail para ningún usuario o cuenta de administrador. La lógica subyacente es que siempre corren el riesgo de verse expuestos a ataques de phishing. Limite el acceso sólo a quienes necesiten la función para realizar su trabajo. Así, se reduce la probabilidad de accesos innecesarios.

- Cifrado de los archivos de registro de CloudTrail. Hay dos requisitos para descifrar los archivos de registro de CloudTrail en reposo. En primer lugar, el permiso de descifrado debe ser dispuesto por la política de Claves Maestras del Cliente. En segundo lugar, se debe conceder permiso para acceder a los buckets de Amazon S3. Sólo los usuarios con funciones relacionadas con el job deben recibir ambos permisos.

- Cifrado de la base de datos EBS. Asegurarse de que la base de datos EBS está cifrada proporciona una capa adicional de protección. Tenga en cuenta que esto sólo se puede hacer en el momento de la creación del volumen EBS – el cifrado no se puede activar más tarde. Por lo tanto, si hay volúmenes sin cifrar, debes crear nuevos volúmenes cifrados y transferir tus datos desde los no cifrados.

- Reducción de los rangos de puertos abiertos para los grupos de seguridad de EC2. Los rangos grandes de puertos abiertos exponen más vulnerabilidades a los atacantes que utilizan el escaneo de puertos.

- Configuración de grupos de seguridad EC2 para restringir el acceso. Se debe evitar conceder demasiados permisos para acceder a las instancias EC2. Nunca permita que grandes rangos de IP accedan a las instancias EC2. En su lugar, sea específico e incluya sólo direcciones IP exactas en su lista de acceso. Siga las prácticas recomendadas del grupo de seguridad de AWS.

- Evitar el uso de cuentas de usuario root. Cuando se registra para obtener una cuenta de AWS, el correo electrónico y la contraseña que utiliza se convierten automáticamente en la cuenta de usuario root. El usuario root es el usuario más privilegiado del sistema, disfrutando de acceso a todos los servicios y recursos de su cuenta AWS sin excepción. La práctica recomendada es utilizar esta cuenta sólo una vez al crear el primer usuario IAM. A partir de entonces, debes guardar las credenciales de usuario root en un lugar seguro, bajo llave y sin que nadie pueda acceder a ellas.

- Uso de versiones y cifrados SSL seguros. Al establecer conexiones entre el cliente y el sistema Elastic Load Balancing (ELB), evite utilizar versiones obsoletas de SSL o cifrados obsoletos. Estos pueden crear una conexión insegura entre el cliente y el equilibrador de carga.

- Cifrado de Amazon Relational Database Service (RDS). El cifrado de Amazon RDS crea una capa adicional de protección. Se recomienda utilizar las prácticas recomendadas de seguridad de AWS RDS.

- Evitar el uso de claves de acceso con cuentas root. Crear cuentas basadas en roles con permisos y claves de acceso limitados. Nunca utilices claves de acceso con la cuenta root, ya que son una forma segura de abrir la cuenta para comprometerla.

- Rotar periódicamente las claves SSH. Rote periódicamente las claves SSH. Esta práctica recomendada de seguridad de AWS reduce los riesgos asociados a los empleados que comparten accidentalmente claves SSH, ya sea por error o por negligencia.

- Minimizar el número de grupos de seguridad discretos. Las organizaciones deben mantener el número de grupos de seguridad discretos lo más bajo posible. Esto reduce el riesgo de una configuración errónea, que puede llevar a comprometer la cuenta y es una de las prácticas recomendadas del grupo de seguridad de AWS.

Gestión de entidades inactivas

Gestionar las entidades inactivas y eliminarlas es importante, ya que este tipo de entidades pueden ser utilizadas por terceros para accesos no autorizados.

- Minimizar el número de grupos IAM. La eliminación de grupos IAM no utilizados o antiguos reduce el riesgo de aprovisionar accidentalmente nuevas entidades con configuraciones de seguridad antiguas.

- Terminación de claves de acceso no utilizadas. Las prácticas recomendadas de seguridad de AWS dictan que las claves de acceso que no se utilicen durante más de 30 días deben cancelarse. Mantener las claves de acceso sin utilizar durante más tiempo aumenta inevitablemente el riesgo de una cuenta comprometida o de una amenaza interna.

- Deshabilitar el acceso a los usuarios inactivos de IAM. Del mismo modo, debe desactivar las cuentas de los usuarios de IAM que no hayan iniciado sesión durante más de 90 días. Esto reduce la probabilidad de que una cuenta abandonada o no utilizada se vea comprometida.

- Eliminación de claves públicas SSH no utilizadas. Elimine las claves públicas SSH no utilizadas para disminuir el riesgo de acceso no autorizado mediante SSH desde ubicaciones no restringidas.

Restricciones de acceso

La restricción del acceso es una categoría de las prácticas recomendadas de seguridad de AWS que permite minimizar la probabilidad de poner en peligro los datos almacenados en AWS y mejora el nivel de seguridad.

- Restricción del acceso a las imágenes de máquina de Amazon (AMI). El acceso gratuito a sus imágenes de máquina de Amazon (AMI) hace que estén disponibles en las AMI de la comunidad. Allí, cualquier miembro de la Comunidad con una cuenta AWS puede utilizarlos para lanzar instancias EC2. Las AMI suelen contener instantáneas de aplicaciones específicas de la organización con datos de configuración y de la aplicación. Es muy recomendable restringir cuidadosamente el acceso a los AMI.

- Restringir el acceso entrante en puertos poco comunes. Restrinja el acceso a puertos poco comunes porque pueden convertirse en potenciales puntos débiles para actividades maliciosas (por ejemplo, ataques de fuerza bruta, piratería informática, ataques DDoS, etc.).

- Restringir el acceso a los grupos de seguridad de EC2. Se debe restringir el acceso a los grupos de seguridad de EC2. Esto ayuda aún más a prevenir la exposición a actividades maliciosas.

- Restringir el acceso a instancias RDS. Con el acceso a instancias RDS, las entidades de Internet pueden establecer una conexión con su base de datos. El acceso sin restricciones expone a una organización a actividades maliciosas como inyecciones SQL, ataques de fuerza bruta o piratería informática.

- Restringir el acceso saliente. El acceso saliente sin restricciones desde los puertos puede exponer a una organización a ciberamenazas. Debe permitir el acceso sólo a entidades específicas – por ejemplo, puertos específicos o destinos específicos.

- Restringir el acceso a puertos de protocolo conocidos. Debe restringirse el acceso a los puertos conocidos. Si los dejas sin control, abres tu organización al acceso no autorizado de datos – por ejemplo, CIFS a través del puerto 445, FTP a través del puerto 20/21, MySQL a través del puerto 3306, etc.

Prácticas recomendadas de seguridad de AWS S3

Como uno de los tipos de almacenamiento en la nube más comunes para almacenar backups, debe comprender cómo funciona Amazon S3 y tener en cuenta las prácticas recomendadas de seguridad de AWS S3.

- Activación del control de versiones. El control de versiones se utiliza para mantener varias versiones de un objeto en un bucket de S3 después de escribir cambios en el objeto. Si se realizan cambios no deseados en los objetos de un bucket, se puede recuperar cualquier versión anterior del objeto.

- Uso de almacenamiento inmutable (WORM). Amazon S3 es compatible con el modelo de escritura única, lectura múltiple (WORM) para obtener acceso a los datos de los buckets de S3. Este enfoque permite proteger los datos contra el borrado accidental por parte de los usuarios o intencionado por ransomware u otros programas maliciosos. Almacenar los backups en un almacenamiento inmutable mejora significativamente la seguridad de los backups de AWS.

- Bloqueo de buckets públicos de Amazon S3. Bloquee el acceso público a los buckets de S3 para evitar el acceso no autorizado a los datos, incluidos los backups que almacena en AWS S3. Puede configurar esta opción a nivel de cuenta y para cubos individuales.

Prácticas recomendadas de seguridad de AWS EC2

Las diferentes instancias AWS EC2 con volúmenes EBS son otra forma de almacenar backups en la nube de Amazon. Tenga en cuenta estas prácticas recomendadas de seguridad de AWS EC2 para proteger sus backups creados en la nube de AWS EC2.

- Proteger los pares de claves de acceso. Proteja los pares de claves (claves públicas y privadas que son credenciales en AWS EC2) generados para acceder a las instancias de Amazon EC2. Cualquiera que tenga acceso a estas credenciales y conozca el ID de la instancia puede acceder a ella y a los datos que contiene. Ten en cuenta también que sólo puedes descargar esta clave una vez al crear una instancia EC2, y que no tienes una copia de una clave privada en AWS. Una vez descargada, esta clave debe guardarse en un lugar seguro.

- Instalación de actualizaciones. Instale actualizaciones de seguridad y actualice controladores en un sistema operativo invitado como Windows que se ejecute en una instancia de Amazon EC2.

- Utilización de volúmenes EBS separados. Un volumen EBS es un disco virtual para una instancia EC2 en AWS. Utilice volúmenes EBS separados para ejecutar un sistema operativo y almacenar backups. Asegúrese de que el volumen EBS con los datos de backups persiste tras la finalización de la instancia EC2.

- Configurar el acceso temporal. No coloque claves de seguridad en instancias EC2 o AMI para acceso temporal. Si necesita proporcionar acceso temporal, utilice credenciales de acceso temporales que sean válidas durante un breve periodo de tiempo. Utilizar roles de instancia.

Prácticas recomendadas de seguridad de AWS VPC

Amazon Virtual Private Cloud (VPC) es un entorno en la nube que puede aislar con una configuración de red específica. Este entorno aislado lógicamente (nube no pública) en AWS puede utilizarse para almacenar backups con un nivel de seguridad superior.

Para proteger los backups almacenados en VPC, lea las prácticas recomendadas de seguridad de AWS VPC que se enumeran a continuación:

- Utilice varias zonas de disponibilidad para obtener una alta disponibilidad al añadir subredes a la VPC.

- Utilice listas de control de acceso a la red (ACL) para controlar el acceso a las subredes.

- Utilice grupos de seguridad para controlar el tráfico a instancias EC2 en subredes.

- Utilice los registros de flujo VC para ver los eventos generados en VPC.

- Separe sus entornos VPC como Dev, Test, Backup, etc.

Otras prácticas recomendadas para la seguridad de datos en la nube en AWS

Existen otras prácticas recomendadas de seguridad de AWS que pueden implementarse para varias categorías a la vez:

- Utilizar el enfoque de seguridad unificado. Utilice el enfoque unificado para la seguridad en la nube de AWS y los servidores locales. Las diferentes políticas para proteger los entornos de AWS y locales pueden provocar una brecha de seguridad en uno de ellos. Como resultado, ambos entornos se vuelven vulnerables al estar conectados entre sí a través de la red.

- Automatizar jobs de backups. Utilice software dedicado de protección de datos para hacer backup de datos en AWS automáticamente. Para obtener la mejor seguridad de backups de AWS, programe backups y copias de backups para que se ejecuten regularmente en buckets de Amazon S3.

NAKIVO Backup & Replication es la solución universal compatible con backup/replicación de Amazon EC2 y backup en Amazon S3:

- Backups coherentes e incrementales de las instancias de Amazon EC2.

- Múltiples funciones de automatización con backup/replicación basada en políticas, programación avanzada y encadenamiento de backups para crear copias de backup automatizadas en Amazon S3 a partir de backups primarios satisfactorios.

- Integrado con S3 Object Lock para crear backups inmutables y resistentes al ransomware en buckets de Amazon S3.