Cómo detectar ransomware: Entender los signos de infección

Con un ransomware cada vez más sofisticado, las organizaciones están bajo la amenaza constante de pérdida de datos y brechas. Según Statista, un número creciente de organizaciones ha experimentado ataques de ransomware por año desde 2018 y el pico se alcanzó en 2021 en el 68,5% de las empresas. Además, el número de familias de ransomware detectadas en 2020 fue un 34 % mayor que el de 2019 (frente a las 127 familias de 2020).

En esta entrada del blog, definimos el ransomware y arrojamos luz sobre los principales canales de infección y las técnicas de detección del ransomware. Además, repasamos las soluciones para identificar el ransomware, prevenir nuevas infecciones y aumentar la resiliencia de sus datos frente al ransomware.

¿Qué es el ransomware?

El ransomware es un software malicioso que se utiliza para irrumpir en entornos informáticos personales o corporativos y cifrar o bloquear datos. El objetivo de los ataques de ransomware es exigir un rescate a las víctimas a cambio de restaurar su acceso a los datos cifrados/bloqueados.

Cómo se infectan los sistemas con ransomware: 5 vectores de infección

Para evitar que los sistemas informáticos de su empresa se infecten con ransomware, debe conocer las formas más comunes de propagación del malware. De este modo, podrá saber qué componentes del sistema están más expuestos y son más vulnerables a los ataques de ransomware y cómo detectar rápidamente la actividad de ransomware en su infraestructura.

Las formas en que su organización puede convertirse en víctima del ransomware son innumerables. Sin embargo, he aquí los vectores de infección de malware más frecuentes:

- Mensajes de correo electrónico sospechosos que incitan al destinatario a hacer clic en un enlace o a descargar un archivo adjunto que contiene malware.

- Sitios web maliciosos creados para engañar a la gente para que navegue por sus páginas y, finalmente, se infecte con ransomware haciendo clic en hipervínculos maliciosos.

- Las redes sociales suelen considerarse plataformas fiables y legítimas, lo que hace que las personas confíen inmediatamente en ellas. Generalmente, el malware se propaga a través de aplicaciones maliciosas, anuncios, plug-ins y enlaces en plataformas de medios sociales. Estas aplicaciones, anuncios, enlaces y archivos adjuntos al navegador convencen a los usuarios para que descarguen contenidos maliciosos, como ransomware o agentes de minería de criptomonedas.

- El malvertising es una forma de publicidad en línea que contiene código malicioso. Usted hace clic en el enlace de un sitio web aparentemente legítimo y su ordenador puede infectarse automáticamente con malware.

- ransomware móvil ejecutado a través de aplicaciones móviles inyectadas con código malicioso. Al descargar este tipo de aplicaciones, puedes dejar que el malware infecte tu teléfono móvil en cuestión de segundos y, a continuación, propagar la infección a tu ordenador la próxima vez que conectes ambos dispositivos.

Técnicas de detección de ransomware

Para detectar el ransomware que intenta infiltrarse o que ya está perturbando su entorno informático, puede utilizar un conjunto de herramientas y técnicas que le ayudarán a revelar archivos maliciosos y actividades sospechosas. Los informáticos distinguen los siguientes tipos de técnicas de detección:

- Basado en firmas

- Basado en el comportamiento

- Engaño

A continuación repasamos en detalle cada una de las técnicas de detección de ransomware.

Detección basada en firmas

Los métodos basados en firmas comparan un hash de muestra de una cepa de ransomware con firmas encontradas previamente. Se trata de una técnica habitual en el primer paso de las soluciones antivirus y las plataformas de seguridad. Estos comprueban los fragmentos de datos empaquetados en un archivo ejecutable antes de lanzar dicho archivo. La técnica consiste en detectar a tiempo fragmentos de código similares al ransomware y bloquear la ejecución del código infectado.

El método se utiliza para construir la defensa básica de una organización. Sin embargo, aunque detectan eficazmente las cepas de ransomware conocidas, los métodos basados en firmas pueden fallar con el nuevo malware. Además, los piratas informáticos invierten mucho esfuerzo en actualizar sus herramientas de neutralización de malware y seguridad, lo que dificulta la detección de firmas.

En el mercado compiten actualmente múltiples proveedores de software de detección de malware. Cada uno de ellos proporciona un conjunto de funciones de herramientas de detección de ransomware que pueden ser eficaces hasta cierto punto. Sin embargo, según el informe de Sophos, más del 50% de los ataques de ransomware en 2021 tuvieron éxito, lo que significa que ningún sistema de detección de malware puede revelar ransomware con una garantía del 100%.

Detección basada en el comportamiento

Los métodos de detección de ransomware basados en el comportamiento comparan comportamientos históricamente conocidos con otros nuevos. Especialistas y herramientas automáticas supervisan las actividades de usuarios y aplicaciones dentro del entorno para detectar cambios inusuales en los sistemas de archivos, tráfico inusual, procesos desconocidos y llamadas a API, entre otras señales.

Compruebe y recuerde los signos de comportamiento comunes de los intentos de ataque de ransomware o de infección exitosa del sistema:

- Spam y correos electrónicos de phishing: El phishing es el método más común que utilizan los hackers para enviar ransomware.

- Reducción del rendimiento: En caso de que los nodos de su infraestructura informática funcionen más lentamente de lo esperado, asegúrese de reaccionar ante una posible intrusión de ransomware.

- Actividades de inicio de sesión sospechosas continuas: Cuando se producen intentos fallidos de inicio de sesión con regularidad y en varias cuentas desde ubicaciones y dispositivos inusuales, es muy probable que alguien esté intentando obtener acceso no autorizado a los sistemas informáticos de tu organización.

- Se detectan escáneres de red no autorizados: Cuando no sabes quién inició el procedimiento de escaneo de red y con qué propósito, debes investigar ya que podría tratarse de una actividad maliciosa.

- Posibles ataques de prueba: Los hackers pueden iniciar algunos ataques ligeros en algunos nodos para comprobar la resiliencia del sistema de protección de su organización y el tiempo de reacción antes de lanzar un ataque a gran escala.

- Desactivación o eliminación del software de seguridad: Ninguna de las interrupciones del sistema de protección debe ser ignorada porque incluso un mal funcionamiento a corto plazo significa una brecha abierta para una infección de ransomware.

- Cifrado de datos en algunos nodos: El cifrado exitoso de datos en cualquier nodo de su sistema indica una brecha en su protección informática que los hackers pueden utilizar en un ataque más serio.

- Herramientas de hacking conocidas detectadas: En caso de que detecte aplicaciones como Microsoft Process Explorer, MimiKatz, IOBit Uninstaller y PC Hunter en el entorno de su organización, debe ejecutar una revisión de seguridad completa de cada nodo.

- Actividad inusual en torno a Active Directory: Hay un caso conocido de hackers que utilizan el protocolo de escritorio remoto (RDP) para llegar a los servidores AD protegidos de instalaciones de petróleo y gas e inyectar el ransomware Ryuk directamente en el script de inicio de sesión AD.

- Intentos de corrupción de backups: Las plataformas de almacenamiento de backups se encuentran entre los objetivos prioritarios de los ciberataques. Cualquier actividad sospechosa en torno al almacenamiento de backups, ya sea en discos físicos o en la nube, puede ser señal de un ataque potencial o en curso de ransomware.

Detección basada en el engaño

Al igual que los piratas informáticos intentan regularmente engañar a los sistemas de detección de amenazas digitales de una organización, los especialistas en seguridad informática han ideado formas de cebar a los malos actores. Uno de los cebos más comunes se conoce como honeypot: un servidor o área en el entorno informático de una organización que contiene datos que parecen ser de valor para los hackers. Sin embargo, este entorno está completamente aislado del sitio y puede utilizarse para supervisar y analizar las tácticas de ataque.

La evolución de las amenazas hace que las empresas utilicen todas las opciones de seguridad disponibles para evitar las brechas y la pérdida de datos, por lo que la combinación de métodos de detección de ransomware es una práctica habitual. Además, una buena estrategia para detectar y combatir de forma proactiva los ataques de ransomware es comprender las tácticas de los atacantes y prevenir la infiltración. A continuación se ofrecen algunas recomendaciones para identificar y prevenir los ataques.

Cómo identificar y prevenir un ataque

Le recomendamos que adopte las siguientes prácticas para prevenir los ataques de ransomware. También añadimos consejos para reducir los riesgos de pérdida de datos en caso de que el ransomware se infiltre en el entorno de la organización.

- Anime a los empleados a:

- Conozca las señales más comunes del ransomware y otros programas maliciosos

- Utilice contraseñas seguras y actualícelas periódicamente

- Examine los enlaces y archivos adjuntos antes de hacer clic en ellos

- Entender cómo funciona el phishing y comprobar las direcciones de correo electrónico de los mensajes entrantes.

- Actualice periódicamente su sistema

Debe mantener su sistema operativo y aplicaciones críticas parcheados y actualizados. Instale las actualizaciones en cuanto se publiquen. Las actualizaciones del sistema y los parches de seguridad suelen tener por objeto solucionar los problemas de las versiones anteriores y cubrir las vulnerabilidades conocidas de su sistema.

- Verificar el software de terceros

Antes de instalar software de terceros, compruebe que el proveedor es auténtico y de confianza. Para ello, instale software de listas blancas (por ejemplo, Bit9, Velox, McAfee, Lumension), que puede identificar si una nueva aplicación es lo suficientemente segura para ser instalada y ejecutada en su sistema.

- Analice periódicamente su infraestructura

Instale y utilice software antimalware que le notifique cualquier posible amenaza, identifique vulnerabilidades potenciales y detecte actividades de ransomware en su infraestructura. Las herramientas antirransomware modernas permiten analizar todo el sistema en busca de virus existentes y amenazas de malware activas. Además, estos escáneres informáticos pueden ejecutarse bajo demanda o en función de un calendario establecido por usted, lo que reduce al mínimo la gestión por su parte.

- Crear honeypots

Un honeypot es una de las medidas de seguridad más eficaces que pueden utilizarse para confundir a los ciberdelincuentes y desviar su atención de los archivos críticos. Al configurar un honeypot, se crea un repositorio de archivos falso o un servidor que parece un objetivo legítimo para una persona ajena y resulta especialmente atractivo para los atacantes de ransomware. De este modo, no sólo podrá proteger sus archivos y detectar rápidamente un ataque de ransomware, sino también aprender cómo actúan los ciberdelincuentes. A continuación, utilice esos datos y esa experiencia para mejorar la protección de su sistema frente a futuros ciberataques.

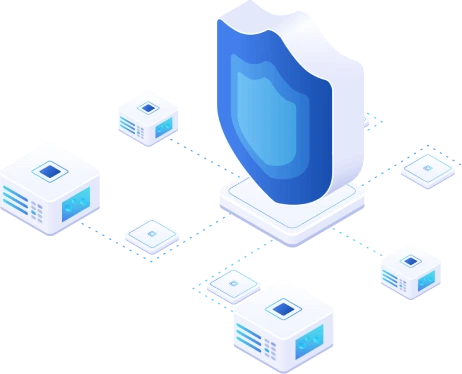

- Restringir el acceso a sistemas y aplicaciones críticos

Aplicar el principio del menor privilegio al conceder a los empleados permisos sobre los sistemas. Este principio consiste en dar a un empleado acceso únicamente a los archivos y recursos del sistema necesarios para realizar su trabajo con eficacia. Cualquier acción o acceso que no sea necesario para que un empleado desempeñe sus funciones debe ser prohibido por el administrador para evitar infecciones accidentales.

- Protección de datos y pruebas de backups

Crear y actualizar regularmente backups de datos. Utilice la regla 3-2-1 para mejorar la protección y garantizar el éxito de la recuperación de los datos cifrados contra el ransomware. La regla dicta que debes tener 3 copias de tus datos y que debes almacenarlas en 2 soportes diferentes, con 1 de ellas almacenada de forma externa. Después de hacer backup de los datos, realiza pruebas para verificar que tus backups son funcionales y recuperables. De este modo, puede evitar fallos que, de otro modo, podrían haberse producido durante la recuperación del sistema.

Cómo NAKIVO puede ayudarle a proteger sus datos contra el ransomware

Hoy en día, un ataque de ransomware que haga que los datos de una organización no estén disponibles no es una probabilidad más, sino una cuestión de tiempo. Y la forma más eficaz de prevenir incidentes de pérdida de datos y evitar paradas de producción tras interrupciones causadas por ataques de ransomware con éxito es hacer backups válidos listos para la recuperación.

Alrededor del 93% de las empresas que no hacen backups ni planes de recuperación ante desastres quiebran en el plazo de un año tras una catástrofe mundial por pérdida de datos. Por otra parte, el 96% de las empresas que cuentan con una estrategia fiable de backups y recuperación pudieron recuperarse con éxito de los ataques de ransomware.

NAKIVO Backup & Replication es una solución de protección de datos que puede utilizar para implementar una estrategia fiable de protección contra el ransomware y aumentar la resiliencia de la organización ante los ataques:

- Cree backups de sus datos fiables y coherentes con las aplicaciones.

- Almacene los backups in situ, envíelos externos o en la nube para seguir la regla 3-2-1 y evitar un único punto de fallo.

- Habilite la inmutabilidad de los backups almacenados en repositorios locales basados en Linux y/o en la nube para garantizar que sus datos de backup permanezcan inalterados y disponibles incluso si el ransomware ataca la infraestructura de backup.

- Active el cifrado de sus datos de backups en vuelo y en reposo. La solución utiliza el estándar de cifrado AES-256 para impedir el acceso de terceros a sus datos de backups.

- Utilice el control de accesos basado en roles (RBAC) para establecer los derechos de acceso de los empleados y mejorar la seguridad de los backups.

- Cuando un ataque de ransomware ataca y cifra los datos originales, utilice backups para la recuperación. Puede recuperar VMs completas y máquinas físicas como VMs inmediatamente. Utilice la recuperación instantánea de archivos para restaurar archivos individuales y objetos de aplicaciones en sus ubicaciones originales o personalizadas y reducir aún más el tiempo de inactividad.

- Utilice la replicación, la conmutación por error automatizada y la orquestación de recuperación ante desastres para una rápida disponibilidad de sistemas y aplicaciones.

La solución NAKIVO permite controlar y automatizar los procesos de backups y recuperación desde un único panel. Haz backups cada minuto para minimizar la pérdida de datos. Con los pertinentes backups inmutables a su disposición, puede evitar pagar el rescate a los hackers incluso después de que el ransomware eluda sus sistemas de seguridad y cifre con éxito los datos originales.