Ataques de ransomware en dispositivos NAS

Los dispositivos NAS son ampliamente utilizados tanto por particulares como por empresas para almacenar grandes cantidades de datos a los que se accede a través de una red. También es muy cómodo usar NAS como almacenamiento para backups y, en muchos casos, los dispositivos NAS están conectados a Internet. Por eso, los dispositivos NAS son objetivos habituales de los ciberdelincuentes. Algunas versiones de ransomware están diseñadas específicamente para atacar NAS.

Sin embargo, los archivos almacenados en un NAS pueden ser cifrados y corrompidos por cualquier ransomware si un ordenador de la red está infectado y tiene acceso al NAS. Esto puede sorprender a muchos usuarios, que creen que el NAS es fiable e invulnerable por defecto. Esta entrada del blog explica cómo puede proteger el NAS contra los ataques de ransomware. El conjunto de medidas de seguridad incluye medidas generales antirransomware además de medidas específicas para el NAS.

Cambiar credenciales en NAS

Los creadores de ransomware conocen bien los nombres de usuario y contraseñas de administrador predeterminados en los distintos dispositivos NAS. Administrador o admin son los nombres de usuario más populares para las cuentas de administración. Si el nombre de usuario y la contraseña no se cambian en un dispositivo, los atacantes pueden acceder fácilmente al NAS. Cuando los usuarios administradores establecen sus propias contraseñas, los atacantes pueden utilizar herramientas automatizadas para realizar ataques de fuerza bruta y diccionarios para adivinar la contraseña y obtener acceso completo al NAS.

En la mayoría de los casos, no se puede eliminar una cuenta de administrador integrada en un dispositivo NAS. Lo mejor que puedes hacer es crear una nueva cuenta de usuario en tu NAS y establecer un nombre de usuario y una contraseña seguros y difíciles de adivinar. A continuación, añada todos los permisos administrativos para esta cuenta (todos los permisos disponibles para la cuenta de administrador predeterminada). Una vez hecho esto, desactive la cuenta de administrador predeterminada de su NAS.

Puede crear cuentas para los usuarios que acceden a los datos compartidos directamente en el NAS, o puede unir su NAS al dominio de Active Directory y utilizar cuentas de usuario de Active Directory para compartir carpetas y acceder a ellas.

Asegúrate de utilizar contraseñas seguras para los usuarios que acceden a datos compartidos. Una contraseña segura contiene al menos 8 caracteres, incluyendo mayúsculas, minúsculas, dígitos y caracteres especiales (como %, $ &#).

Los datos de un NAS pueden quedar cifrados por ransomware si un usuario tiene acceso de escritura desde un ordenador infectado a una carpeta compartida del NAS. Los datos accesibles en el NAS también pueden ser cifrados por ransomware.

Una buena opción para evitar este tipo de escenario es utilizar una cuenta de usuario separada, es decir, no la misma cuenta que se utiliza para iniciar sesión en Windows, sin guardar las contraseñas en la máquina Windows. En este caso, el usuario tendrá que introducir sus credenciales para acceder a una carpeta compartida después de cada inicio de sesión en Windows. Es más difícil acceder y cifrar los datos de una carpeta compartida ubicada en un NAS si el usuario no ha introducido sus credenciales para abrir una carpeta compartida. La protección contra el ransomware mejora aún más si la contraseña es segura, ya que algunos ransomware pueden utilizar pequeños diccionarios con contraseñas populares para adivinar una contraseña y obtener acceso.

Otra buena práctica consiste en establecer distintos niveles de acceso para las diferentes categorías de usuarios. Los usuarios que requieren acceso de sólo lectura no deben tener permisos de escritura para aumentar aún más la seguridad.

Configurar cortafuegos

Si es necesario acceder a su NAS desde redes externas o Internet, configure correctamente el cortafuegos de su puerta de enlace para permitir el acceso sólo desde direcciones IP de confianza. De esta forma evitará que los atacantes escaneen y detecten su dispositivo NAS a través de Internet. La mejor opción es situar tu NAS detrás de un cortafuegos NAT.

Existen dos métodos para permitir el acceso a usuarios ajenos a su red: el reenvío de puertos y una red privada virtual (VPN). Si utiliza el reenvío de puertos para acceder a su NAS desde redes externas, utilice números de puerto personalizados (no estándar) para los protocolos utilizados para acceder a los datos. Por ejemplo, utilice el puerto TCP 8122 en lugar del 22. Los atacantes suelen escanear puertos estándar para detectar puertos abiertos e iniciar ataques de fuerza bruta/diccionario para comprometer cuentas y obtener acceso al NAS. Sin embargo, también se pueden utilizar escáneres que analizan todos los puertos para encontrar puertos abiertos.

Permita el acceso a su NAS abriendo sólo los puertos necesarios en lugar de todos los puertos. Por ejemplo, si utiliza SMB para transferir archivos a través de LAN y SFTP para transferir archivos a través de WAN, desactive otros servicios y protocolos de archivos que no utilice. Opte por utilizar la última versión del protocolo SMB (CIFS) en redes locales debido a su mayor nivel de seguridad.

También debe desactivar la conectividad remota. En el Synology NAS, desactive la función Conexión rápida destinada a conectarse al NAS desde cualquier dirección IP WAN sin configurar el reenvío de puertos. Al desactivar esta función, se reduce el número de formas de conectarse al NAS, por lo que es menos probable que el NAS se vea comprometido y los datos cifrados por ransomware.

Proteja su red, ordenadores y otros dispositivos conectados a la red. Si sólo utiliza su NAS para almacenar backups en local, desactive las conexiones a su NAS desde redes externas. Si hay un cortafuegos integrado en su NAS, puede habilitar las conexiones sólo desde direcciones IP de servidores en los que se hagan copias de seguridad de los datos con regularidad.

Actualizar Firmware

Los dispositivos NAS tienen un firmware o un sistema operativo especial adoptado para funcionar en NAS. El ransomware puede aprovechar las vulnerabilidades de seguridad del software para infectar un dispositivo y cifrar los archivos. Y los sistemas operativos instalados en dispositivos NAS no son una excepción. Actualice periódicamente el firmware (sistemas operativos) y las aplicaciones del NAS para instalar los últimos parches de seguridad que corrigen las vulnerabilidades descubiertas en el software del NAS. La instalación de actualizaciones de seguridad reduce el riesgo de ataques de ransomware en dispositivos NAS. Las actualizaciones automáticas pueden ser útiles en este caso.

Nota: Los recientes ataques de ransomware relacionados con el ransomware eCh0raix utilizaron la fuerza bruta y vulnerabilidades de software para dirigirse a dispositivos NAS de QNAP que no están parcheados. Los usuarios que utilizaban credenciales débiles y software sin parches fueron atacados con eCh0raix. Los últimos ataques de ransomware dirigidos a dispositivos NAS también incluyeron AgeLocker y QSnatch.

Configurar los ajustes de seguridad

Muchos dispositivos NAS incorporan ajustes de seguridad útiles para la protección contra el ransomware. La opción de bloqueo automático se utiliza para evitar ataques de fuerza bruta para acceder al NAS. Configure el software NAS para bloquear las direcciones IP desde las que se detecten demasiados intentos de inicio de sesión. Activar el registro para detectar intentos fallidos de inicio de sesión. La configuración de la protección de cuentas le permite bloquear la opción de inicio de sesión durante el tiempo adecuado después de X intentos de inicio de sesión fallidos durante XX minutos. La defensa contra el acceso no autorizado reduce la probabilidad de ataques de ransomware dirigidos a dispositivos NAS. Active la protección DDoS si su NAS está expuesto a Internet. Esta opción protege los dispositivos NAS contra los ataques distribuidos de denegación de servicio, diseñados para interrumpir los servicios en línea.

Utilizar una conexión segura

Utiliza siempre conexiones cifradas a tu NAS. Active SSL para que las conexiones utilicen el protocolo HTTPS en lugar de HTTP para acceder a la interfaz web del NAS. Si compartes archivos con usuarios externos, utiliza SFTP o FTPS en lugar de FTP porque el FTP clásico no admite cifrado. Cuando se utilizan protocolos de red sin cifrado, un tercero puede capturar los datos transferidos a través de la red. Las contraseñas se transfieren como texto sin formato cuando se utiliza una conexión no segura sin cifrar. Utilice SSH y no Telnet para gestionar su NAS en la interfaz de línea de comandos.

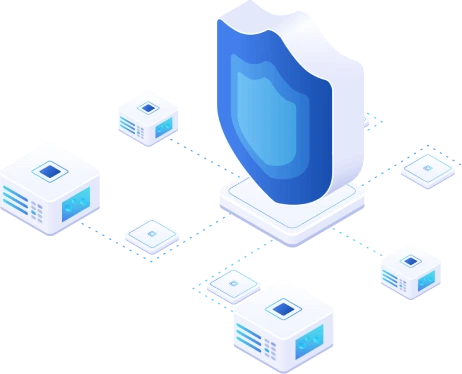

Proteger todo el medio ambiente

Una protección contra el ransomware eficaz implica un conjunto completo de medidas para todos los dispositivos conectados a sus redes. Incluso un dispositivo desprotegido puede utilizarse como punto de entrada para el ransomware. Actualice el firmware de todos los dispositivos, instale parches de seguridad en todas las máquinas. Configure la protección contra el correo electrónico utilizando filtros antispam, ya que el spam y los correos electrónicos de phishing son los métodos de infección de ransomware más populares. Configure la supervisión para detectar un ciberataque de ransomware lo antes posible y detener el cifrado de archivos y la propagación del ransomware.

Hacer backup de datos

Los ciberdelincuentes buscan nuevas vulnerabilidades y mejoran las técnicas de ataque para atacar a los usuarios y cifrar sus datos. Los ataques de ransomware son cada vez más sofisticados. Por eso debes hacer backup de tus datos con regularidad. Tener un backup le permite restaurar los datos en poco tiempo en caso de un ataque de ransomware u otros desastres que provoquen la pérdida de datos. Los dispositivos NAS suelen utilizarse como destinos de backups, pero también pueden ser objetivo de ransomware. Por este motivo, debe crear copias de backup basadas en la regla de backup 3-2-1. Haz backups de tus datos con regularidad y crea varias copias de backups. Si tus archivos han sido cifrados con ransomware, no pagues el rescate porque el desembolso incentiva a los ciberdelincuentes a lanzar más ataques.

NAKIVO Backup & Replication es una solución universal de protección de datos que se puede instalar en NAS y puede hacer backups de sus datos en NAS y otros almacenamientos, incluyendo la creación de copias de backups en cinta y en la nube. NAKIVO Backup & Replication hace backup de VMware vSphere VMs, Microsoft Hyper-V VMs, instancias de Amazon EC2, máquinas Linux, máquinas Windows, Microsoft 365 y bases de datos Oracle. Puede explorar varias características y funciones de NAKIVO Backup & Replication simplemente descargando la Edición Gratuita. La edición gratuita le permite proteger 10 cargas de trabajo y 5 cuentas de Microsoft 365 de forma gratuita durante un año.

Lea otras entradas del blog sobre ransomware para obtener más información sobre cómo recuperarse de un ataque de ransomware, cómo se propaga el ransomware y cómo eliminarlo.

Conclusión

Con la creciente popularidad de los dispositivos NAS, el ransomware dirigido a estos dispositivos también está aumentando, por desgracia. Para proteger los dispositivos NAS contra los ataques de ransomware, debe aplicar un conjunto completo de medidas. Establezca contraseñas seguras, configure el cortafuegos, configure los permisos, proteja el software en el NAS y en otros ordenadores de la red, instale parches de seguridad con regularidad. Configure el filtrado de correo electrónico en los servidores de correo electrónico de su organización para prevenir a los usuarios contra el spam y el phishing. Pero lo más importante es hacer backup de tus datos con regularidad para asegurarte de que puedes recuperarte después de un incidente de ransomware.