Explicación de VMware VXLAN: Ventajas e implementación

Los requisitos de las redes siguen creciendo cada año. Las redes modernas deben ofrecer alta velocidad, baja latencia y gran escalabilidad. Otro requisito habitual es el aislamiento seguro de los segmentos de red. La virtualización en los centros de datos también aumenta las exigencias sobre la infraestructura de red física, y las redes tradicionales se vuelven irracionales ante los posibles problemas de red.

La virtualización de redes se utiliza para abstraerse de las redes físicas subyacentes y crear redes escalables y lógicas. Funciona de forma similar a la virtualización de recursos informáticos (como procesador, memoria y almacenamiento), que permite trabajar con estos recursos en una capa abstraída.

¿Qué es VXLAN?

La red de área local extensible virtual (VXLAN) es una tecnología de red superpuesta. Se trata de un protocolo de encapsulación que proporciona tunelización de conexiones de capa 2 (L2) sobre una red subyacente de capa 3 (L3) (más abajo encontrará una tabla con siete capas OSI). La red superpuesta es una red creada sobre cualquier red existente. La red subyacente es la infraestructura física utilizada para una red existente sobre la que se construye la red superpuesta.

Los componentes de la red física subyacente incluyen hardware físico, cables y protocolos de red. Border Gateway Protocol (BGP) y Open Shortest Path First (OSPF) son protocolos ampliamente utilizados para el enrutamiento en L3. Ejemplos comunes de redes superpuestas son los distintos tipos de redes privadas virtuales (VPN), los túneles IPSec y las redes peer-to-peer.

Especificación VXLAN

VXLAN se define en el estándar RFC 7348 de la Internet Engineering Task Force (IETF). La especificación estandarizada del protocolo VXLAN se desarrolló en colaboración entre Cisco, VMware y Arista, aunque el estándar no está vinculado a ningún proveedor. VXLAN es compatible con soluciones como el software de virtualización de VMware y dispositivos de hardware como routers de varios proveedores.

Comprender VXLAN

VXLAN permite crear redes lógicas altamente escalables con compatibilidad con dominios de difusión multiinquilino y traspasar los límites físicos de la red. Estas redes lógicas son redes superpuestas. Al desacoplar la red virtual de una red física, se simplifica la gestión de grandes redes, a pesar de la compleja configuración inicial. Cuando se utiliza VXLAN, se puede rediseñar la red superpuesta sin necesidad de reconfigurar la red subyacente (física). Es posible utilizar dos o más redes L3 superpuestas para desplegar un dominio de red L2 superpuesto virtual. La topología de red Leaf-Spine es una buena solución para que la red subyacente configure redes superpuestas VXLAN en grandes centros de datos.

¿Dónde puede utilizarse VXLAN?

El uso más habitual de VXLAN es la creación de redes virtuales sobre la infraestructura de red física y lógica existente al implantar un centro de datos definido por software. La abstracción de la infraestructura física subyacente se realiza para la virtualización en centros de datos definidos por software (SDDC). Las soluciones de virtualización VXLAN y VMware permiten configurar un centro de datos totalmente virtualizado, en el que las redes y los recursos informáticos están virtualizados. Los dos productos de software para este fin son VMware vSphere y VMware NSX. Existen dos ediciones de la solución de virtualización de redes de VMware: NSX-V y NSX-T.

Con VXLAN, las máquinas virtuales (VM) que se ejecutan en VMware vSphere pueden conectarse a la red lógica necesaria y comunicarse entre sí, incluso si se encuentran en diferentes hosts ESXi en diferentes clústeres o incluso en diferentes centros de datos. Las redes lógicas VXLAN se abstraen de las redes físicas subyacentes, y las máquinas virtuales se abstraen del hardware subyacente.

Sin VXLAN, hay mayores exigencias para operar con direcciones de control de acceso a medios (MAC) en los equipos de red físicos de los centros de datos donde se ejecutan las máquinas virtuales y se conectan a la red. Muchos centros de datos modernos (incluidos los que cuentan con servidores de virtualización) utilizan la topología de red de espina de hoja y el esquema de conexión de la parte superior del bastidor (ToR). Cuando las máquinas virtuales utilizan una red física, incluso con aislamiento de red virtual (VLAN) de los segmentos de red en la segunda capa, los conmutadores ToR (a los que están conectados los servidores en rack) deben funcionar con direcciones MAC de dispositivos de red físicos y adaptadores de red de máquinas virtuales para proporcionar la conectividad L2 (en lugar de aprender una dirección MAC por enlace). Las tablas de direcciones MAC se hacen demasiado grandes, lo que provoca la sobrecarga de los conmutadores y una demanda de capacidad de las tablas de direcciones MAC significativamente mayor en comparación con los entornos no virtualizados. Cuando se produce un desbordamiento de la tabla, un switch no puede aprender nuevas direcciones MAC y se producen problemas en la red.

La VLAN tradicional, el protocolo spanning tree (STP) y el Equal-Cost Multipath (ECMP) no pueden resolver perfectamente todos los problemas de red en un centro de datos virtualizado. El uso de redes superpuestas con VXLAN ayuda a resolver este problema. Las direcciones MAC de las máquinas virtuales sólo funcionan en una red virtual superpuesta (red VXLAN) y no se envían a los conmutadores físicos de una red subyacente. Además, las VLAN que se utilizan para el aislamiento de red de dominios L2 y en entornos multiinquilino proporcionan límites más altos en comparación con las VLAN. Comparemos VXLAN frente a VLAN para ver las principales diferencias entre ambas.

Comparación entre VXLAN y VLAN

La principal diferencia entre estos protocolos de red es que la VLAN utiliza una red subyacente de capa 2 para la encapsulación de tramas, mientras que la VXLAN utiliza la capa 3 para este fin. El número máximo de redes superpuestas es mayor para VXLAN.

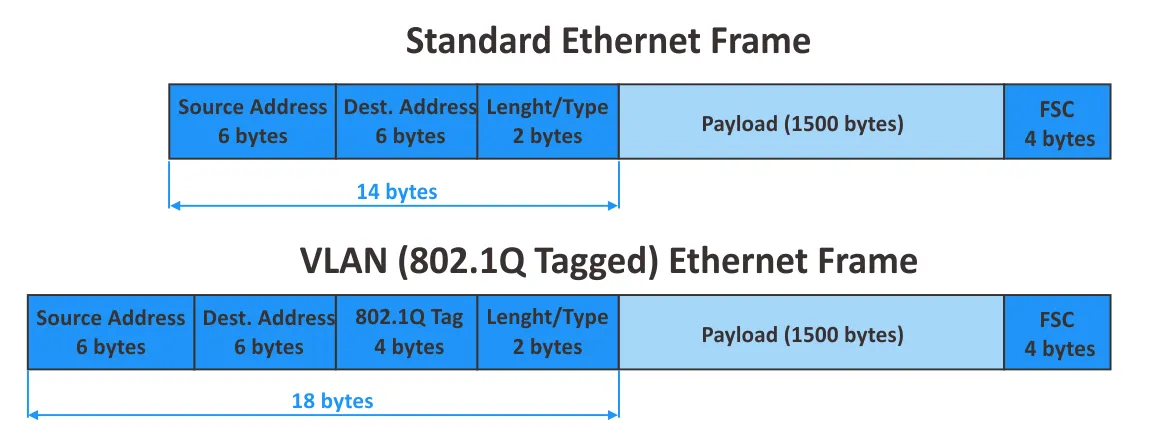

La VLAN está documentada en la norma IEEE 802.1Q. El número máximo de VLAN admitidas es 4094 debido al ID de segmento de 12 bits: 2^12=4096, VLAN IDs 0 – 4095, 2 VLAN IDs reservadas (0 y 4095 están reservadas). Hoy en día, 4094 no es suficiente para los grandes proveedores de nube. Cuando se utiliza el etiquetado VLAN, el tamaño de una trama Ethernet aumenta de 1518 a 1522 bytes. Cuando se utiliza VLAN, las redes se aíslan lógicamente en la L2 mediante etiquetas 802.1Q. Se realiza la configuración de los equipos físicos de red para la segmentación de la red.

VXLAN es un análogo ampliado de VLAN. Algunas de las principales diferencias entre VLAN y VXLAN son:

- El número máximo de redes virtuales que admite VXLAN es superior a 16 millones (2^24= 16.777.216) debido a la longitud de 24 bits del identificador de red.

- VXLAN y VLAN utilizan técnicas de encapsulación diferentes. VXLAN no requiere trunking, a diferencia de VLAN, y, STP no es necesario. No es necesario utilizar etiquetas VLAN cuando se utilizan identificadores de red VXLAN.

- Para configurar una VXLAN no es necesario reconfigurar los equipos físicos de la red.

- La gestión de grandes redes L2 se complica en infraestructuras físicas distribuidas de gran tamaño. La gestión de redes L3 es más cómoda. Las redes superpuestas VXLAN que funcionan sobre redes L3 existentes permiten a los administradores evitar las desventajas habituales de las redes L2 tradicionales cuando las redes L2 se virtualizan mediante el uso de VXLAN y no dependen de los límites físicos de las redes reales.

Recordemos el modelo OSI de 7 capas y exploremos el principio de funcionamiento de las redes VXLAN en la siguiente sección de esta entrada de blog.

El modelo de interconexión de sistemas abiertos (OSI) de 7 capas:

| Capa | Unidad de datos de protocolo | Ejemplos de protocolos | |

| 7 | Aplicación | Datos | HTTP, FTP, SSH, DNS |

| 6 | Presentación | Datos | SSL, IMAP |

| 5 | Sesión | Datos | Varias API, zócalos |

| 4 | Transporte | Segmento, Datagrama | TCP, UDP |

| 3 | Red | Paquete | IP, IPSec, ICMP, IGMP |

| 2 | Enlace de datos | Marco | Ethernet, PPP, FDDI |

| 1 | Físico | Bits | Cables, fibra, inalámbricos |

espacio

¿Cómo funciona VXLAN?

VXLAN encapsula tramas Ethernet L2 internas en paquetes IP L3 mediante datagramas UDP y los transmite a través de una red IP existente. El tipo de encapsulación VXLAN se conoce como MAC-in-UDP, que es un término más preciso para la tecnología.

¿Por qué se utiliza UDP? ¿Por qué no se encapsulan las tramas VXLAN directamente en paquetes IP externos? Las redes L3 son cómodas para la administración y, como hemos mencionado antes, la red L3 es la red subyacente para la red VXLAN (que es la red superpuesta).

La cabecera VXLAN, de 8 bytes de longitud, se añade a la trama Ethernet original (la trama interna). Esta cabecera VXLAN es necesaria para que un switch del otro lado pueda identificar el identificador de red VXLAN (VNI) al que pertenece la trama. A la mayoría de nosotros probablemente nos gustaría empaquetar la trama original con la cabecera VXLAN en un paquete IP, de forma similar al protocolo GRE (Generic Routing Encapsulation) que es el protocolo de tunelización L3.

Hay un campo Protocolo en la cabecera IP (ver imagen inferior) que se utiliza para definir los datos del protocolo de capa superior (ver la tabla con el modelo OSI más arriba) que se empaqueta en el paquete IP actual. GRE tiene el número de protocolo 47, que se define en el campo Protocolo del paquete IP exterior. VXLAN no tiene ningún número de protocolo asociado, y dicho empaquetado directamente a un paquete IP externo causaría problemas. Por este motivo, la VXLAN se empaqueta utilizando UDP y, después, se encapsula en paquetes IP. El Protocolo de Túnel GPRS (GTP) utiliza un enfoque similar. El número de puerto VXLAN UDP es 4789. Este número de puerto VXLAN debe utilizarse como puerto UDP de destino por defecto.

Puede que estés pensando: TCP es más fiable. ¿Por qué se utiliza UDP y no TCP? TCP dispone de un mecanismo para comprobar si los datos se han recibido y transmitido correctamente sin pérdidas. Si los datos se han perdido, se vuelven a enviar. UDP no dispone de estos mecanismos. Si se pierden datos por problemas de conexión, nunca se vuelven a enviar. UDP no utiliza sesiones ni tiempos de espera como TCP.

Si utilizáramos TCP sobre TCP, y se perdieran paquetes en la sesión subyacente, también se perderían en la sesión superpuesta. La retransmisión de paquetes se inicia en las sesiones TCP subyacentes y superpuestas, lo que provoca una degradación del rendimiento de la red. El hecho de que UDP no inicie una sesión punto a punto (P2P) es una ventaja en el caso de la encapsulación VXLAN. Tenga en cuenta que las sesiones punto a multipunto (P2MP) no están disponibles para las conexiones TCP.

VNI o VNID es el identificador de red VXLAN. Se utiliza el identificador de red VXLAN de 24 bits (también denominado identificador de segmento), que define el número máximo de redes VXLAN admitidas.

El VXLAN Tunnel Endpoint (VTEP) es un objeto responsable de la encapsulación y desencapsulación de tramas L2. VTEP es el análogo de un router de borde de proveedor (PE), que es un nodo para la agregación de servicios. El VTEP puede implementarse como una pasarela de hardware o una solución virtualizada como VMware NSX (el VTEP de software). Los túneles VXLAN comienzan y terminan en puntos finales de túnel VXLAN.

Las máquinas virtuales conectadas al mismo segmento VXLAN pueden comunicarse entre sí. Si el host 1 (VM1) está situado detrás del VTEP A y el host 2 (VM2) está situado detrás del VTEP B, ambos hosts (VMs) deben tener una interfaz de red conectada a la misma VNI (de forma similar a como los hosts deben utilizar el mismo ID de VLAN en su configuración de red cuando utilizan VLAN).

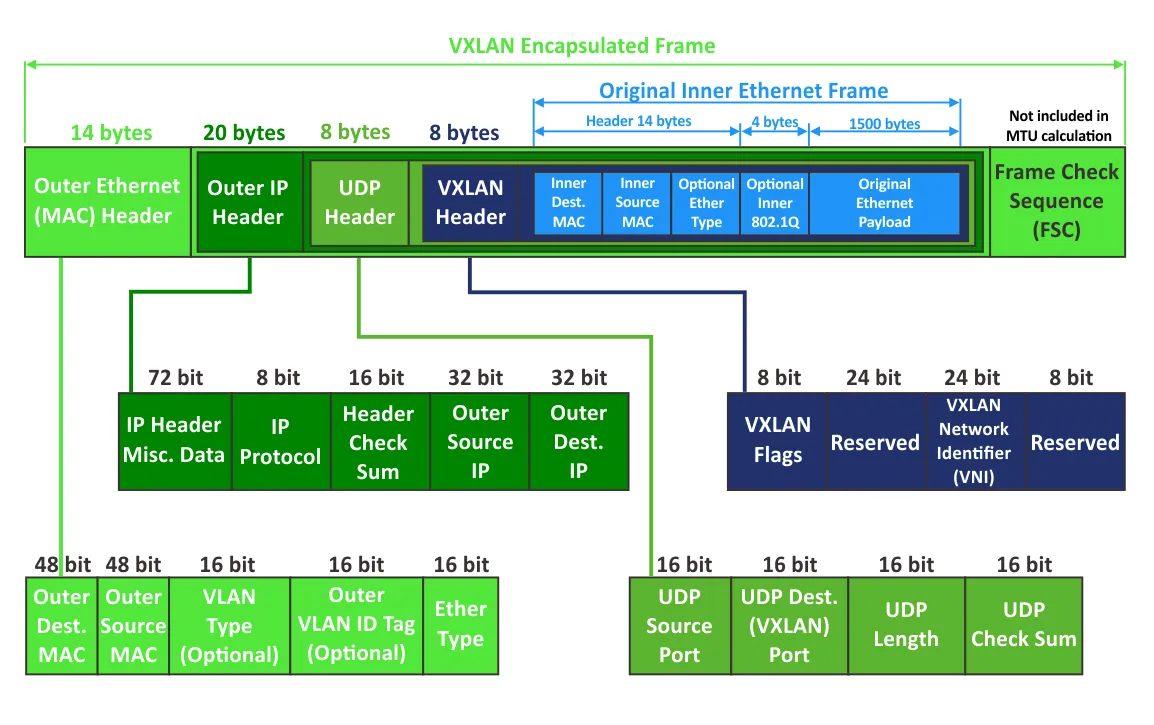

Encapsulación de tramas VXLAN

Ahora es el momento de explorar en detalle la estructura de la encapsulación de una trama VXLAN. En la imagen siguiente se muestra la estructura de una trama encapsulada VXLAN. Se muestran la cabecera Ethernet externa, la cabecera IP externa, la cabecera UDP, la cabecera VXLAN y la trama Ethernet interna utilizadas en una red VXLAN.

Cabecera Ethernet exterior (MAC)

- MAC externa de destino es la dirección MAC de un VTEP de destino si el VTEP es local al router más cercano, o la dirección MAC de un router si el VTEP está situado detrás del router.

- MAC de origen externa es la dirección MAC de un VTEP de origen.

- Tipo de VLAN (opcional) es el campo opcional. 0x8100 indica que una trama está etiquetada como VLAN.

- Etiqueta VLAN 802.1 externa es el campo opcional para definir una etiqueta VLAN (no es necesaria para redes VXLAN).

- Ether type define el tipo de paquete transportado por esta trama. 0x800 se refiere al paquete IPv4.

Cabecera IP exterior

- Cabecera IP misc. datos contiene la versión, la longitud de la cabecera, el tipo de servicio y otros datos.

- Protocolo IP. Este campo se utiliza para definir un protocolo de red subyacente mediante el cual el paquete IP transporta los datos. 0x11 define UDP.

- La suma de comprobación de cabecera se utiliza para garantizar la integridad de los datos sólo para la cabecera IP.

- La IP de origen externa es la dirección IP de un VTEP de origen.

- La IP externa de destino es la dirección IP de un VTEP de destino.

Cabecera UDP

- El puerto de origen UDP es un puerto establecido por el VTEP que está transmitiendo datos.

- El puerto de destino UDP es el puerto asignado por VXLAN IANA (4789).

- La longitud U DP es la longitud de una cabecera UDP más los datos UDP.

- La suma de comprobación UDP debe establecerse en 0x0000 para VXLAN. En este caso, el VTEP receptor evita la verificación de la suma de comprobación y evita que se deseche una trama en caso de que la suma de comprobación sea incorrecta (si se desecha una trama, los datos empaquetados no se decapsulan).

Cabecera VXLAN

- Las banderas VXLAN son banderas diferentes. El indicador I se pone a 1. Los otros 7 bits están reservados y deben ponerse a 0.

- Reservado – campos reservados que aún no se utilizan y se ponen a 0.

- VNI es el campo de 24 bits para definir el VNI.

- Frame Check Sequence (FCS) es el campo de 4 bytes para detectar y controlar errores.

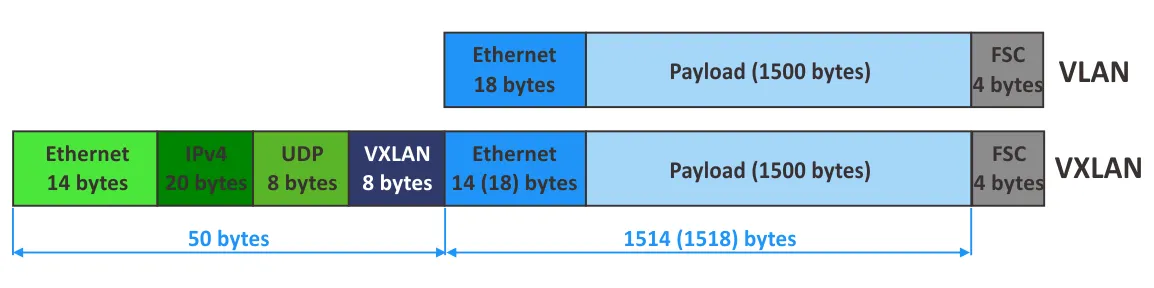

Sobrecarga VXLAN

- Calculemos la sobrecarga al utilizar VXLAN:

8 bytes (cabecera VXLAN) + 8 bytes (cabecera UDP) + 20 bytes (cabecera IPv4) + 14 bytes (cabecera L2 externa) = 50 bytes (si no se utiliza el etiquetado VLAN en las tramas internas encapsuladas). Si los clientes utilizan el etiquetado VLAN, hay que añadir 4 bytes, y el resultado es 54 bytes.

- Calculemos el tamaño total de las tramas exteriores en la red física:

1514 (trama interna) + 4 (etiqueta VLAN interna) + 50 (VXLAN) + 4 (etiqueta VLAN de transporte VXLAN) = 1572 bytes

- Si se utiliza IPv6, el tamaño de la cabecera IP aumenta en 20 bytes:

1514 (trama interna) + 4 (etiqueta VLAN interna) + 70 (VXLAN IPv6) + 4 (etiqueta VLAN de transporte VXLAN) = 1592 bytes

- Opcionalmente, se pueden añadir 8 bytes adicionales para IPv6. En este caso, el tamaño de la trama exterior es de 1600 bytes.

- Puede cambiar los valores de la Unidad de Transmisión Máxima (MTU) en la configuración del switch en consecuencia (por ejemplo, en 50, 54, 70 o 74 bytes). En este caso se requiere compatibilidad con tramas Jumbo (tramas con un tamaño superior al estándar de 1518 bytes).

Se recomienda aumentar el tamaño de la trama cuando se utilicen redes VXLAN virtuales en una red real. VMware recomienda establecer la MTU en 1600 bytes o más en los conmutadores virtuales distribuidos.

Nota: El tamaño de la trama Ethernet y la MTU son características importantes de la trama. MTU indica el tamaño máximo de una carga útil encapsulada en la trama Ethernet (el tamaño del paquete IP, que tiene un valor predeterminado de 1500 bytes cuando no se utilizan tramas Jumbo). El tamaño de la trama Ethernet se compone del tamaño de la carga útil, el tamaño de la cabecera Ethernet y el FCS.

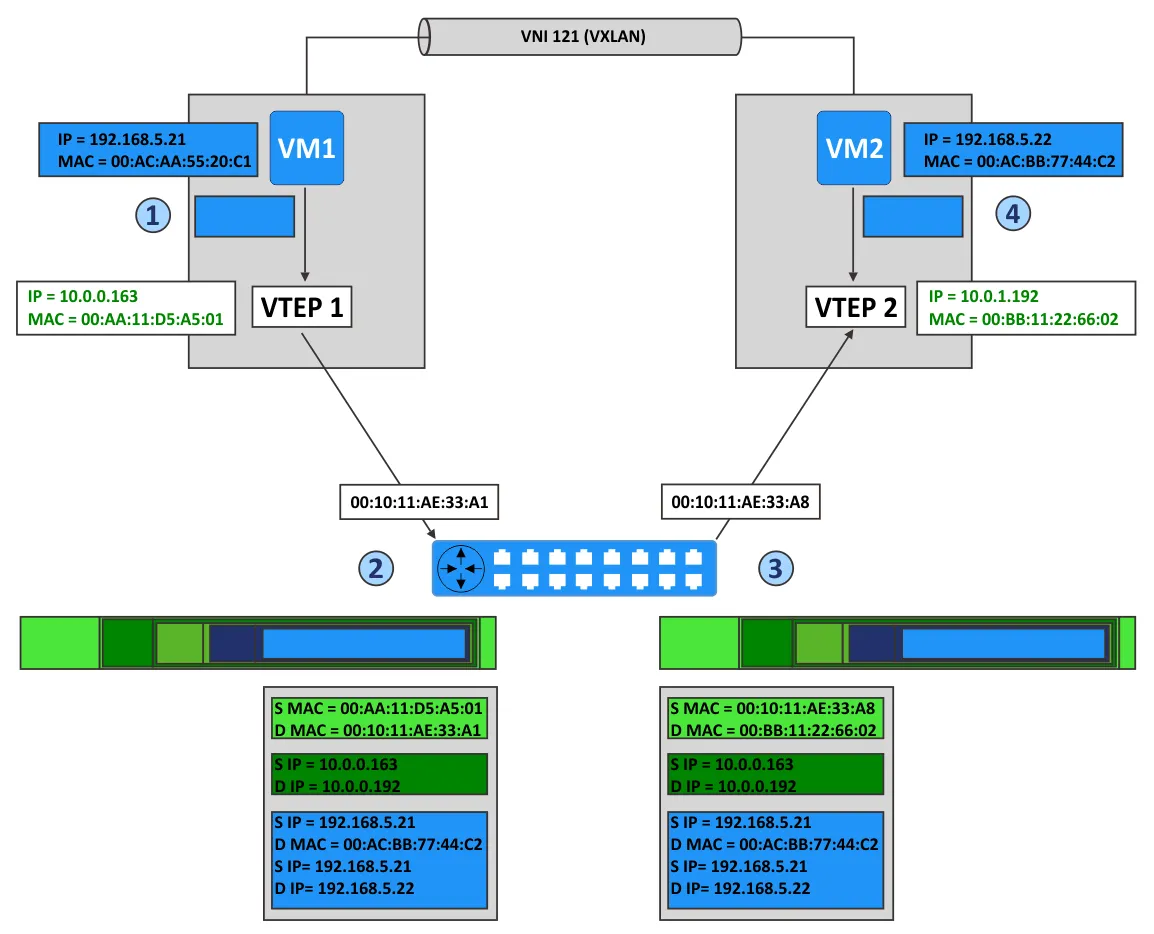

Ejemplo de transferencia de datos en VXLAN

Veamos un ejemplo de transferencia de datos en una red con VMware VXLAN para comprender mejor la configuración y el principio de funcionamiento de VXLAN.

Imaginemos que tenemos dos hosts ESXi en un entorno VMware vSphere con VMware NSX configurado. VM1 se ejecuta en el primer host ESXi, y VM2 se ejecuta en el segundo host ESXi. Los adaptadores de red virtuales de ambas máquinas virtuales están conectados a la misma red VXLAN con VNI 121. Los hosts ESXi están conectados a diferentes subredes de la red física.

Etapa 1

VM1 quiere enviar un paquete a VM2. Veamos qué ocurre en esta situación.

- VM1 envía el paquete ARP para solicitar la dirección MAC del host con la dirección IP 192.168.5.22.

- VTEP1, ubicado en el primer host ESXi, encapsula el paquete ARP en el paquete multicast asociado a la red virtual con VNI 121.

- Otros VTEPs que reciben el paquete multicast añaden la asociación VTEP1-VM1 a sus tablas VXLAN.

- VTEP2 recibe el paquete, lo desencapsula y envía un broadcast a los grupos de puertos de los conmutadores virtuales asociados a VNI 121 y a la red VXLAN correspondiente.

- La VM2, situada en uno de estos grupos de puertos, recibe el paquete ARP y envía una respuesta con su dirección MAC (dirección MAC de la VM2).

- VTEP2, en el segundo host ESXi, crea un paquete unicast, encapsula la respuesta ARP de la VM2 en este paquete, y envía el paquete utilizando enrutamiento IP de vuelta a VTEP1.

- VTEP1 decapsula el paquete recibido y pasa los datos decapsulados a VM1.

espacio

Etapa 2

Ahora VM1 conoce la dirección MAC de VM2 y puede enviar paquetes a VM2, como se muestra en el esquema anterior para la comunicación VM-a-VM.

- VM1 envía el paquete IP desde su dirección IP (192.168.5.21) a la dirección IP de VM2 (192.168.5.22).

- VTEP1 encapsula este paquete y añade las cabeceras:

- Una cabecera VXLAN con VNI=121

- Una cabecera UDP estándar con el puerto VXLAN (UDP 4789)

- Una cabecera IP estándar que contiene la dirección IP de destino de VTEP y el valor 0x011 para definir el protocolo UDP utilizado para la encapsulación.

- Una cabecera MAC estándar con la dirección MAC del siguiente dispositivo L2 (el siguiente salto). En este ejemplo, se trata de la interfaz del router que tiene la dirección MAC 00:10:11:AE:33:A1. Este router realiza el enrutamiento para transferir paquetes de VTEP1 a VTEP2.

- VTEP2 recibe el paquete porque la dirección MAC de VTEP2 está definida como dirección de destino.

- VTEP2 decapsula el paquete y detecta que hay datos VXLAN (VTEP2 identifica el puerto UDP 4789 y luego identifica las cabeceras VXLAN transportadas).

- VTEP verifica que VM2 como destino tiene permiso para recibir tramas de VNI 121 y está conectado al grupo de puertos correcto.

- Tras la decapsulación, el paquete IP interno se transmite al NIC virtual de la VM2 conectado al grupo de puertos con VNI 121.

- VM2 recibe el paquete interno y lo gestiona como cualquier paquete IP normal.

- Los paquetes se transfieren de VM2 a VM1 de la misma manera.

Compatibilidad con multidifusión

Las redes superpuestas VXLAN admiten los modos de comunicación unicast, broadcast y multicast en la red.

- La comunicación unidifusión se utiliza para transferir datos entre dos hosts de la red. Los VTEP remotos suelen definirse de forma estática.

- La comunicación de difusión es el modo en el que un host envía datos a todos los hosts de la red.

- La comunicación multidifusión es otro tipo de comunicación de uno a muchos. Los datos se envían a hosts seleccionados de la red, no a todos los hosts. Un ejemplo común de uso de la multidifusión es el streaming de vídeo en línea. El Protocolo de Gestión de Grupos de Internet (IGMP) se utiliza para la comunicación multidifusión. IGMP snooping en switches L2 e IGMP Querier en routers (L3) deben estar habilitados.

Tenga en cuenta que la capacidad de utilizar VXLAN para el tráfico multidifusión es el resultado del método de encapsulación MAC-in-UDP (explicado anteriormente), que permite establecer conexiones P2MP. En modo multidifusión, los VTEP remotos pueden encontrarse automáticamente sin necesidad de definir manualmente todos los vecinos. Puede definir un grupo multicast asociado a una VNI, entonces VTEP empezará a escuchar a este grupo. El comportamiento de otros VTEPs es similar, y empiezan a escuchar al grupo si los VNIs están configurados correctamente.

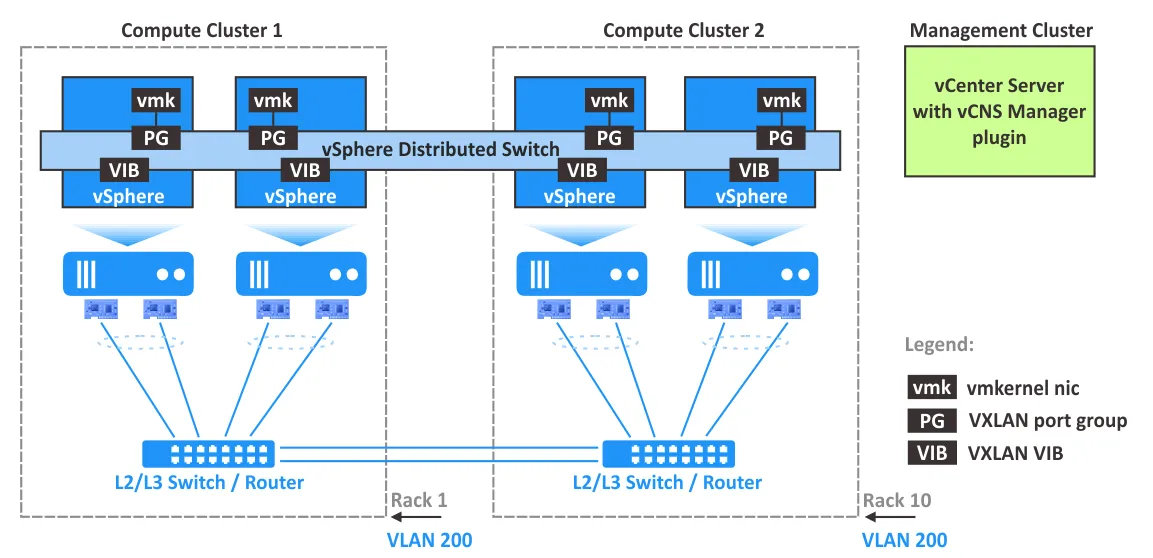

Componentes VMware VXLAN

VMware vSphere, con hosts ESXi, vCenter y NSX, es el paquete de software necesario para configurar la virtualización de redes con compatibilidad con VXLAN. Vamos a explicar los componentes VXLAN de VMware y su función en la implantación de redes VXLAN.

NSX-V es una solución para crear redes virtuales en un centro de datos con VMware vSphere.

En VMware vSphere con VMware NSX-V, los conmutadores virtuales distribuidos (distributed vSwitches o DVS) se utilizan con VXLAN para la abstracción de red. No se recomienda utilizar un vSwitch estándar.

La encapsulación VXLAN se realiza entre el controlador de interfaz virtual (NIC) de una máquina virtual y el puerto lógico de un vSwitch distribuido, lo que proporciona transparencia para la red L3 subyacente y las máquinas virtuales.

NSX Edge services gateway appliance actúa como puerta de enlace entre hosts VXLAN (VMs) y hosts no VXLAN. Ejemplos de hosts no VXLAN son un router de Internet, un servidor físico conectado a una red física, etc. La puerta de enlace periférica puede traducir los ID VXLAN de los segmentos de red VXLAN para permitir que los hosts no VXLAN se comuniquen con hosts o máquinas virtuales en redes VXLAN.

NSX Manager debe instalarse en un host ESXi gestionado por vCenter en el entorno vSphere. NSX Manager es un appliance virtual que se utiliza para configurar y gestionar los componentes de VMware NSX, incluidos los controladores, las pasarelas de servicios periféricos y los conmutadores lógicos. NSX Manager proporciona una interfaz gráfica de usuario (una interfaz web) para una mejor experiencia de usuario. Tras instalar NSX Manager, se inyecta un plugin en VMware vSphere Client. Se recomienda implementar NSX Manager en un clúster con las funciones HA y DRS activadas. Se utiliza una instancia de NSX Manager para dar servicio a un único entorno vCenter.

NSX Controller, denominado plano de control central, es un sistema de gestión de estado distribuido para controlar los túneles de transporte superpuestos y las redes virtuales, proporcionando capacidades de enrutamiento y conmutación lógica. NSX Controller es necesario para configurar redes VXLAN y debe implementarse como un clúster de appliance virtuales de alta disponibilidad.

Los paquetes VXLAN VIB deben instalarse en los hosts ESXi para ser compatibles con las funciones VXLAN, incluidas las funciones VTEP.

El adaptador virtual vmknic transporta tráfico de control, respuestas a peticiones DHCP, peticiones ARP y peticiones multicast join. La dirección IP única se utiliza para VTEP en cada host ESXi para transportar el tráfico VXLAN en los túneles creados de host a host.

Los grupos de puertos VXLAN en los conmutadores virtuales se configuran para definir cómo se transfiere el tráfico VXLAN de entrada y salida a través de VTEP y los adaptadores de red físicos de los hosts ESXi.

La configuración de VTEP en cada host ESXi se gestiona en vCloud Networking and Security Manager, que es un lugar central para gestionar redes virtualizadas.

Se recomienda planificar la política de NIC teaming, los ajustes de conmutación por recuperación y el equilibrio de carga en un conmutador virtual distribuido en VMware vSphere al implementar VMware NSX con compatibilidad con VMware VXLAN.

Resumen de las ventajas e inconvenientes de VXLAN

Una vez cubiertos los principios de funcionamiento de la configuración de VXLAN y la implementación de VXLAN en VMware, veamos las ventajas y desventajas de VXLAN.

Ventajas de VXLAN:

- Redes altamente escalables: un elevado número de dominios L2 que pueden extenderse entre varios centros de datos.

- Compatibilidad con multidifusión, multiarrendamiento y segmentación de red.

- Flexibilidad: No se necesita STP. Las redes L3 se utilizan como red subyacente.

- No hay sobrecarga de redes físicas en la segunda capa. Evitar el desbordamiento de la tabla MAC en los conmutadores físicos al conectar las máquinas virtuales a las redes.

- Gestión centralizada de la red. Gestión cómoda tras la instalación y configuración.

Desventajas de VXLAN:

- La instalación y configuración inicial de VXLAN es complicada.

- Puede resultar difícil ampliar un controlador centralizado utilizado para gestionar redes superpuestas.

- Existe una sobrecarga para las cabeceras debido a las técnicas de encapsulación.

- La red subyacente debe compatibilidad con multidifusión para tráfico de difusión, unidifusión desconocida y multidifusión (BUM).

Conclusión

VXLAN es un protocolo de encapsulación de red que se adopta para entornos de virtualización en los que un elevado número de máquinas virtuales deben conectarse a una red. VXLAN permite construir una red virtual L2 sobre una red física L3 existente utilizando la técnica de encapsulación MAC-in-UDP. La virtualización de redes VXLAN es el siguiente paso tras la virtualización de los recursos informáticos para implantar un centro de datos definido por software. La compatibilidad con VXLAN de VMware NSX para la virtualización de redes de VMware junto con VMware vSphere es la solución adecuada para este fin. Esta combinación es muy utilizada por los proveedores de nube, sobre todo en grandes centros de datos.

Si utiliza máquinas virtuales VMware vSphere en su sala de servidores o centro de datos, opte por soluciones completas de backup de VMware ESX como NAKIVO Backup & Replication. La solución de NAKIVO ofrece potentes funciones, como los backups incrementales y coherentes con las aplicaciones.

NAKIVO Backup & Replication puede instalarse en modo multiinquilino para ofrecer backup como servicio y recuperación ante desastres como servicio. Así, los clientes de MSP pueden hacer backup de sus datos de forma segura sin afectar a otros clientes.

Descargue la edición gratuita de NAKIVO Backup & Replication y ¡pruebe la solución!